آخرین پست های بخش آموزشی بلاگ

طراحی وب با پایتون و فریم ورک جنگو

...فصل سوم: آدرس دهی و URLها

فصل چهارم: فرم

فصل پنجم: اعتبارسنجی

بخش ششم: Django ORM

بخش هفتم: Class-Based Views

آموزش هک و امنیت

در حال راه اندازی...

هکر

نگاهی کلی بر حمله Logjam

ارسال شده توسط tamadonEH در پ., 06/18/2015 - 07:26سلام

هشدار! مرورگر شما نسبت به Logjam آسیبپذیره و ممکنه از نوع ضعیفی از رمزنگاری استفاده کنه => به روزرسانی

تبادل کلید به روش دیفی-هلمن یکی از مشهور ترین الگوریتمهای رمزنگاریه که به پروتکلهای اینترنتی اجازه به اشتراکگذاری کلید و برقراری یک ارتباط امن رو میده. این روش به عنوان پایه و اساس خیلی از پروتکلهاست مثل HTTPS, SSH, IPsec, SMTPA و کلا پروتکلهایه که بر TLS تکیه دارند.

که در ادامه نقاط ضعفی که در این روش وجود داره رو آوردم:

حمله Logjam در برابر پروتکل TLS: حمله Logjam در حملات مردی-در-میان این امکان رو به هکر میده که کانکشنهای آسیبپذیر TLS رو مجبور کنه تا خروجی رمزنگاری به صورت ۵۱۲ بیتی باشه.(اسم این رو downgrade میذاریم) این موضوع به هکر اجازهی خواندن و دستکاری هر دادهای رو میده که از طریق این کانکشن جابجا میشه.

درسی که باید از هکشدن کسپراسکی بگیریم

ارسال شده توسط tamadonEH در جمعه, 06/12/2015 - 10:29سلام

حقیقت اینه که هکشدن شرکت شما باعث از بین رفتن اعتبار شما نمیشه بلکه چیزی که میتونه باعث این قضیه بشه نحوهی پاسخگویی و برخورد شما به مشتریهاست.

وقتی شرکت شما هک میشه هم میتونید:

- وانمود کنید که هیچ اتفاقی نیفتاده و به مشتریهاتون چیزی نگید و دعا کنید که کسی نفهمه. البته اینکار مثل قایم کردن آشغالها زیر فرشه! تا زمانی که کسی چیزی نفهمه مشکلی نیست اما اگر به هر دلیلی کسی متوجه این موضوع بشه شما با یک فاجعه روبرو خواهید شد.

- با اونها صادق باشین و بگین که: آره ما هک شدیم... البته این هک خطری نداشته یا حتی بگین که درسته که هک شدیم اما اگر مثلا پسوردتون رو عوض کنید مشکل برطرف میشه و هکر هم به اطلاعات شما دسترسی پیدا نکرده یا هر چیز دیگه ای... منظورم اینه که شرایط رو توضیح بدید و بعد از اون هم بهترین راه حل رو ارائه بدید. اتفاقیه که افتاده دیگه و هیچ کسی/شرکتی هم کامل نیست.

دعواهای هکری #1: وزارت دفاع ایتالیا

ارسال شده توسط tamadonEH در پ., 06/04/2015 - 05:05سلام

همیشه یکی از سرگرمیهای من دنبالکردن دعواها و کلکلهای هکرها بوده. حالا میخواد این دعواها بین گروههای مختلف هک باشه یا بین هکرها و دولتها. در هرصورت برای من که جذابیت ویژهای داشته و داره.

از این به بعد میخوام شما رو هم در جریان این اتفاقات بذارم.

شماره اول: گروه انانیموس و وزارت دفاع ایتالیا

-قضیه از این قراره که گروه هکتویست انانیموس وزارت دفاع ایتالیا رو هک میکنه و مشخصات کاربری ۱۷۰۰ تا از اعضاءش رو به صورت عمومی در اینترنت منتشر میکنه!! (که البته از ارائه لینک معذوریم و میتونید خودتون گوگل کنید!!)

-بعد از این ماجرا دولت ایتالیا...

تحلیل اکسپلوییت سطح بالای آسیب پذیری از نوع escape در VirtualBox 3D Acceleration VM از VUPEN

ارسال شده توسط tamadonEH در چهارشنبه, 06/03/2015 - 03:17سلام

[مترجم: منظور از آسیب پذیری گریز یا همان escape Vulnerability، فرار از نوعی محدودیت هایی است که سیستم برای کاربر در نظر گرفته است.مثال: وقتی به وسیله ی VirtualBox یک سیستم عامل مجازی می سازیم،به سیستم عامل مجازی سیستم عامل مهمان یا Guest OS و به سیستم عاملی که VirtualBox روی آن نصب است، سیستم عامل میزبان یا Host OS می گوییم. زمانی که بتوانیم از درون سیستم عامل مهمان به صورت غیرمجاز به سیستم عامل میزبان دسترسی پیدا کنیم، به آن گریز یا escape و اگر این کار توسط یک آسیب پذیری صورت گرفته باشد به آن escape vulnerability می گوییم.]

چند ماه پیش، یکی از دوستان ما از گروه Core Security مطلبی در مورد یک آسیب پذیری از نوع Multiple Memory Corruption در VirtualBox منتشر کرد که به وسیله ی آن کاربر می توانست از سیستم عامل مهمان گریز و روی سیستم عامل میزبان کدهای مورد نظر خود را اجرا نماید.

چند هفته پیش نیز در REcon 2014، فرانسیسکو فالکون به صورت عملی نشان داد که چگونه با استفاده از این آسیب پذیری و اکسپلوییت آن می توان یک گریز مهمان-به-میزبان (guest-to-host escape) را انجام داد. در آزمایش فالکون سیستم عامل میزبان، ۳۲ بیتی بود.

در این مقاله روش اکسپلوییتی را نشان می دهیم که در میزبانی با ویندوز هشت ۶۴ بیتی و تنها با استفاده از همین آسیب پذیری (CVE-2014-0983) و بدون فروپاشی (crash) پردازش مربوط به VirtualBox و در شرایط عادی بتوان از سیستم عامل مهمان به میزبان گریز کرد.

هکشدن از طریق مشاهده عکس [معرفی+ویدئو]

ارسال شده توسط tamadonEH در چهارشنبه, 06/03/2015 - 02:41سلام

سری بعد که یک نفر عکس یه گربهی ملوس رو واستون ارسال کرد قبل از کلیک کردن روی اون حواستون باشه ــ ممکنه این کار باعث هکشدن شما بشه.

درسته! یه عکس به ظاهر معمولی میتونه باعث هک کامپیوتر شما بشه و این رو مدیون تکنیکی هستیم که «ساموئل شاه» از هند در کنفراس Hack In The Box که هفتهی پیش در آمستردام برگزار شد به ما معرفی کرد. ساموئل اسم این روش رو «Stegosploit: Hacking With Pictures» گذاشته.

در این روش هکر کدهای مخرب رو در یک عکس قرار میده و کافیه قربانی این عکس که ممکنه در فایلهای پیوست یک ایمیل یا در PDF باشه رو باز کنه تا کنترل کامل سیستمش رو در اختیار هکر قرار بده.

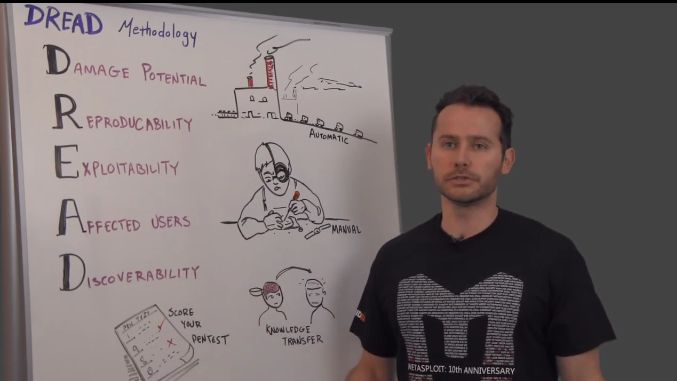

تکنیکهای تست نفوذپذیری- روش DREAD از گروه Rapid7

ارسال شده توسط tamadonEH در د., 05/25/2015 - 07:46سلام

Rapid 7 Video: Penetration Testing Techniques - DREAD Methodology

در ودکست گروه رپید ۷ با نام «وایتبردهای چهارشنبه» روی موضوع DREAD کار میکنیم. از این روش به عنوان روش و سیستم «گزارشدهی» در هر تست نفوذ استفاده میکنیم. Rene Aguero روش DREAD را معرفی کرده و دلیل این که هر هکری باید در تستهای نفوذ برای ارائه گزارش از این روش استفاده کند را عنوان میکند.

یادمون باشه که گروه رپید۷ جزو بزرگترین گروههای هکینگ دنیا شناخته میشن و فریمورک متااسپلوییت رو هم اونها نوشتند. پس خوبه که با استانداردهای اونا آشنا شیم

HP: آنالیز و تحلیل فنی آسیب پذیری SandWorm

ارسال شده توسط tamadonEH در جمعه, 05/22/2015 - 04:33سلام

HP Security Article: Technical analysis of the SandWorm Vulnerability (CVE-2014-4114)

گروه امنیتی iSight Partner بدافزاری را معرفی کرده است که گروه جاسوسی سایبری روسیه از آن استفاده می کردند. آسیب پذیری مورد استفاده این گروه CVE-2014-4114 است که مربوط به مشکلی در بسته های OLE در ویندوز شرکت مایکروسافت است. (مایکروسافت این مشکل را با MS14-060 منتشر کرده است.) من زمانی را صرف نگاه به درون و ماهیت این آسیب پذیری کردم و به نتایج جالبی رسیدم. اولا که این موضوع از نوع تخریب حافظه (memory corruption) نیست. دوم اینکه این آسیب پذیری فایل های باینری را از پاورپوینت و به وسیله ی کامپوننت OLEـه الصاق شده، اجرا می کند. قابلیت اجرا در آفیس مایکروسافت، باینری های مختلف با عملکردها و توابع بسیار زیادی است اما ظاهرا یکی از این عملکردها می تواند باعث ایجاد و صرف هزینه های امنیتی شود.

ترندلبز:تحلیل آسیبپذیری ویندوز با نام Sandworm

ارسال شده توسط tamadonEH در جمعه, 05/22/2015 - 04:25به نام خدا

An Analysis of Windows Zero-day Vulnerability ‘CVE-2014-4114’ aka “Sandworm” via TrendLabs

در آپدیت امنیتی روز سه شنبه(مهرماه ۱۳۹۳) که توسط مایکروسافت ارائه می شود، وصله ی آسیب پذیری روز-صفرم مربوط به ویندوز با نام CVE-2014-4114 که توسط iSight گزارش شده بود، نیز پوشش داده شده بود. گفته می شود که این آسیب پذیری روی ویندوز های Vista، سرور 2008 به بعد و در نسخه های دسکتاپ و سرور تاثیر گذار است. بعضی بر این اعتقادند که از این روش در حملات سایبری گروه جاسوسی سایبری روسیه علیه NATO استفاده شده است.

بر اساس تحلیل و آنالیز ما، این آسیب پذیری در PACKAGER.DLL موجود است که بخشی از الصاقات و لینک دهی های اشیاء ویندوز یا Windows Object Linking and Embedding و به اختصار OLE است. با استفاده از یک فایل پاورپوینت آلوده، فایل INF. الصاق شده به شیء OLE می تواند از فایل به اشتراک گذاشته شده ی راه دورِ SMB، روی سیستم کپی و نصب شود. هکر از این مورد می تواند جهت اجرای سایر بدافزارها نیز استفاده کند و دانلود آن نیز به همین شیوه خواهد بود.

مهارتهای انتزاعی و لمسناپذیر برای هکر شدن

ارسال شده توسط tamadonEH در پ., 04/30/2015 - 13:22سلام

Required Intangible Skills to become a hacker

قبلا مطلبی در وبلاگ داشتم با عنوان:«مهارت های فنی و تخصصی لازم برای هکر شدن» و حالا در این مطلب نگاهی خواهم داشت به مباحث فلسفی و روانشناسی در خصوص هکرهای عزیز.

در نگاه اول ممکن است فکر کنید هکینگ با فلسفه و روانشناسی ارتباطی ندارد اما باور کنید اینطور نیست؛ جدای از مهارتهای فنی، موفقیت هر نوع حمله یا هکی به خصوصیات روانشناسانهی هکر بستگی دارد...

مهارتهای انتزاعی و لمسناپذیر

«تمرکز» کلید موفقیت هر جنبهای از زندگی است؛ روی هدفی که به دنبال کسب آن هستید متمرکز شوید...

کنجکاوی و طرز تفکر هکرها

ارسال شده توسط tamadonEH در ی., 02/08/2015 - 07:42سلام

Curiosity and the "hacking" mindset

بعد از مدتها بالاخره یک مطلب جدید و باحال پیدا کردم که در خصوص اینجور چیزها صحبت کرده.

من از زمانی که وبسایتم- که برای آباد کردن اون کلی تلاش کرده بودم- هک شد وارد دنیای امنیت نرمافزار شدم. شروع کردم به پرسیدن سوالاتی در خصوص این اتفاق و هر چه جلوتر می رفتم در جزئیات پیچیدهتری از این حمله غرق می شدم. تا اینکه دنیای ناشناختهی هکرها من رو شگفت زده کرد. هر چقدر که بیشتر در خصوص اونها می خوندم بیشتر دوست داشتم که شبیه اونها بشم.

بنابراین سفر طولانی من شروع شده بود اما... بین دو باور مختلف و متناقضی که وجود داشت شک داشتم. گاهی روزی چند بار دچار تردید می شدم. اما این عقاید چه بود:

- تریلیونها آدم وجود داره که صدها برابر من در خصوص چیزهای مختلف می دونند و هر کاری که بخوام انجام بدم باید بی نهایت سریعتر و تاثیرگذارتر از این هکرهای نابغه و زیرک باشه.

- من یک هکرم، جلوی من زانو بزنید و التماس کنید که هکتون نکنم.