معرفی روش جدید کرک رمزنگاری RC4 در WPA-TKIP و TLS

سلام

How to Crack RC4 Encryption in WPA-TKIP and TLS

اخیرا روش جدیدی از کرک RC4 به وجود اومده که هم سریعتر و هم کاربردیتره.

رمزنگار به روش قدیمی RC4 (مخفف Rivest Cipher 4) هنوز هم به عنوان پراستفادهترین روش رمزنگاری در بسیاری از پروتکلهای محبوب مورد استفاده قرار میگیره:

- SSL (Secure Socket Layer)

- TLS (Transport Layer Security)

- WEP (Wired Equivalent Privacy)

- WPA (Wi-Fi Protected Access)

- Microsoft’s RDP (Remote Desktop Protocol)

- BitTorrent

- …

مشکلات موجود در این الگوریتم که طی چندین سال کشف و بعد هم وصله شده نشاندهندهی اینه که به زودی باید از صفحهی اینترنت (روزگار!) محو بشه. این در حالیه که در حال حاضر ۵۰٪ از کل ترافیک TLSـه موجود، از الگوریتم رمزنگاری RC4 استفاده میکنند.

اوج مشکل از اونجاییه که در روش کرک جدید، هکر در زمانی بسیار کمتر از اون چیزی که قبلا وجود داشت میتونه اطلاعات رمزنگاریشده رو بهدست بیاره.

سلام

How to Crack RC4 Encryption in WPA-TKIP and TLS

اخیرا روش جدیدی از کرک RC4 به وجود اومده که هم سریعتر و هم کاربردیتره.

رمزنگار به روش قدیمی RC4 (مخفف Rivest Cipher 4) هنوز هم به عنوان پراستفادهترین روش رمزنگاری در بسیاری از پروتکلهای محبوب مورد استفاده قرار میگیره:

- SSL (Secure Socket Layer)

- TLS (Transport Layer Security)

- WEP (Wired Equivalent Privacy)

- WPA (Wi-Fi Protected Access)

- Microsoft’s RDP (Remote Desktop Protocol)

- BitTorrent

- …

مشکلات موجود در این الگوریتم که طی چندین سال کشف و بعد هم وصله شده نشاندهندهی اینه که به زودی باید از صفحهی اینترنت (روزگار!) محو بشه. این در حالیه که در حال حاضر ۵۰٪ از کل ترافیک TLSـه موجود، از الگوریتم رمزنگاری RC4 استفاده میکنند.

اوج مشکل از اونجاییه که در روش کرک جدید، هکر در زمانی بسیار کمتر از اون چیزی که قبلا وجود داشت میتونه اطلاعات رمزنگاریشده رو بهدست بیاره.

حمله به RC4 با راندومان ۹۴٪

روش کرک RC4 در سال ۲۰۱۳ برای اینکه به موفقیت برسه به ۲۰۰۰ ساعت زمان و روشی که در مارس ۲۰۱۵ ارائه شد با تمرکز بر «حمله به روش بازیابی پسورد» علیه RC4 در TLS به ۳۱۲ تا ۷۷۶ ساعت احتیاج داشت.

اخیرا، دو محقق از دانشگاهی در بلژیک مقالهای با نام «All Your Biases Belong To Us: Breaking RC4 in WPA-TKIP and TLS» رو منتشر کردند که با استفاده از این مقاله امکان هک RC4 تنها در ۷۵ ساعت و با دقت ۹۴٪ امکان پذیر میشه!

نفوذ به Wi-Fi در یک ساعت

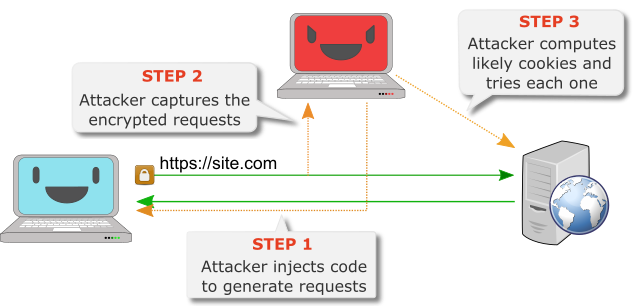

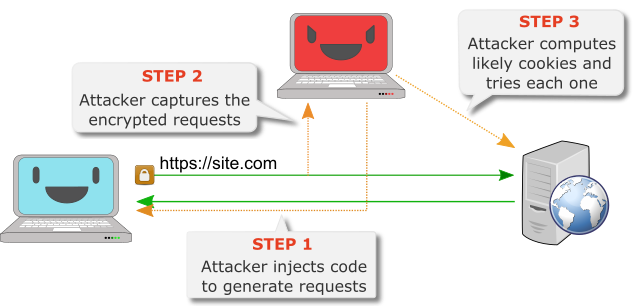

با استفاده از تکنیک این حمله، هکر میتونه اتصالاتی که بین کامپیوتر قربانی و سایتهای HTTPS یا شبکههای وایرلسی که از WPA-TKIP استفاده میکنند رو مانیتور کنه.

در خصوص وبسایتهای HTTPS هکرها از یک وبسایت HTTP جدا (برای تزریق کد جاوااسکریپت به اون) استفاده کردند که باعث میشه ماشین قربانی کوکیهای اعتبارسنجی رمزشده رو ارسال کنه. بعد از این کار هم کوکی رو با دقت ۹۴٪ و با استفاده از متن رمز ۹×۲۲۷ رمزشکنی کردند.

لینک ویدئو : https://www.youtube.com/watch?v=d8MtmKrXlKQ

در شرایط ارسال ۴۴۵۰ درخواست وب در هر ثانیه، این حمله ۷۵ ساعت طول کشید. البته در صورتی که حملات را روی دستگاههای واقعی انجام بدید این زمان تا ۵۲ ساعت قابل کاهشه.

با توجه به اینکه در روش جدید برای نفوذ به WPA-TKIP تنها به یک ساعت اجرا احتیاج داریم، هکر میتونه بستههای مخرب رو تزریق و یا رمزگشایی کنه.

برای اینکه جزئیات بیشتری رو ببینید میتونید به وبسایت اونها به آدرس www.rc4nomore.com و یا مقالهشون سربزنید.

دیدگاه خود را ثبت کنید

تمایل دارید در گفتگو شرکت کنید؟نظری بدهید!