آخرین پست های بخش آموزشی بلاگ

طراحی وب با پایتون و فریم ورک جنگو

...فصل سوم: آدرس دهی و URLها

فصل چهارم: فرم

فصل پنجم: اعتبارسنجی

بخش ششم: Django ORM

بخش هفتم: Class-Based Views

آموزش هک و امنیت

در حال راه اندازی...

هکینگ

10 نکته در کار تیمی

ارسال شده توسط tamadonEH در جمعه, 08/24/2018 - 08:47سلام

اگر شما هم در یک سازمان، یک شرکت یا یک تیم کار میکنی؛ خوب می دونی که تعاملات انسانی و ارتباطات افراد با همدیگه بزرگ ترین معضل و مهم ترین مسئله است. اگر ارتباطات درست تعریف شده باشه فضای کاری بسیار دلپذیر میشه و امکان رشد پروژه و رشد افراد فراهم میشه اما خدا نکنه که خلاف این باشه.

پادکستی گوش می دادم از اسد صفری که بعضی از نکات رو خلاصه و یک سری مطلب هم خودم بهش اضافه کردم. فقط برای اینکه خونده شه به صورت خیلی خلاصه و تیتروار میارم:

- در ازای یک کار خوب؛ این فرد نیست که پاداش می گیرد بلکه تیم باید پاداش بگیرد.

- ...

آموزش طراحی سیستم عامل برای مکانیکیها

ارسال شده توسط tamadonEH در جمعه, 07/27/2018 - 03:10سلام

رفته بودم مکانیکی و برای تعویض چرخ باید منتظر می شدم. سر صحبت با اوستا باز شد و متوجه شد که می تونه برای خرید کامپیوتر واسه پسرش (که توی تعطیلات تابستان همونجا کمک باباش بود.) از من کمک بگیره.

البته من همون اول کار بهش گفتم که از قیمت ها و آخرین مدل ها خبر ندارم ولی اون اصرار داشت که لیست پیشنهادی یکی از فامیلهاش رو که بالغ بر 8 میلیون تومان (دلار 8900) میشد رو به من نشون بده.

وقتی لیست رو گذاشت جلوم احساس کردم که دارم واسه خرید کامپیوترای شرکت IBM مشاوره می دم! آخه خوش انصاف، یه پسر نوجوان، رم 32 گیگ به چه کارش می آد؟!! اونم وقتی که باباش توی فشار اقتصادیه... این شد که لیست رو تا 3 میلیون تومان (بازم می گم به دلار 8900 تومانی نه دلار جهانگیری) تعدیل کردم اما مشکل این بود که طرف فکر می کرد چون این سیستم جدید گرون نیست پس احتمالا به درد نمی خوره!

اینجا بود که گفتم باید دست به آچار بشم و واحدهای VGA،RAM، CPU و HDD رو با ادبیات مکانیکی توضیح بدم. برای این کار یک نگاه به اطراف انداختم و واحدهای مختلف رو روی کاغذ کشیدم.

باگ های سه شنبه مایکروسافت: هک ویندوز با مشاهده سایت آلوده

ارسال شده توسط tamadonEH در چهارشنبه, 04/11/2018 - 16:51سلام

البته بعد از مدت ها...

روش های مختلفی برای پیدا کردن و شناسایی باگ ها و رخنه های امنیتی در نرم افزارها، سرویس ها، سیستم های عامل و... وجود داره.

برای مثال ممکنه یک نفر با بررسی سورس کد برنامه به باگ هاش برسه یا یک نفر دیگه با آزمون و خطا. یکی از روش هایی که بین هکرهای سیستمی خیلی مشهور و محبوبه توسط خود مایکروسافت لو میره.

یعنی چی؟ یعنی اینکه مایکروسافت خودش به هکرها میگه که فلان مشکل و رخنه رو دارم! حالا نه به این صراحت ولی در اصل میگه.

ماجرا از این قراره که مایکروسافت هر سه شنبه مجموعه ای از وصله ها یا همون patchهای ویندوز رو ارائه میده که یک بخشش مربوط به وصله های امنیتی میشه. توضیح بیشترش این میشه که مایکروسافت خودش یک سری باگ پیدا میکنه و خودش هم خودش رو آپدیت میکنه. البته موضوع باگ رو به کسی نمیگه و فقط راه درمانش رو میده.

حالا برگردم به اول بحثم. هکرهای سیستمی عزیز با بررسی این وصله ها و با کمی مهندسی معکوس و بررسی تغییرات سیستم در قبل و بعد از آپدیت و یه چندتا چیز دیگه میتونند متوجه شن که چه باگ هایی در مایکروسافت وجود داشته که الان برطرف شده و خودشون اون باگ ها رو به تعبیری کشف کنند. جالب بدونی که منشاء خیلی از باگهای بزرگ مایکروسافت همین وصله های سه شنبه بوده. مثل باگ winshock که قبلا توو وبلاگ در موردش زدیم.

پرکاربردترین زبانهای برنامهنویسی برای هک

ارسال شده توسط tamadonEH در چهارشنبه, 07/05/2017 - 09:33سلام

برای هکینگ به برنامهنویسی احتیاجه؟ چه زبانی رو باید یاد بگیرم؟ از کجا شروع کنم و...

اینها سوالاتیه که معمولا علاقمندان به هکینگ میپرسند. انبوهی از زبانهای برنامهنویسی وجود داره که هرکدومش به یه کاری میاد اما واقعا کدومهاش رو باید یاد گرفت؟!

جوابی که من واسهی این سوال دارم اینه که باید توانایی این رو داشته باشی که قطعه کدهایی که به زبانهای مختلف نوشته شدند رو متوجه بشی و بتونی کامپایلر سرخود باشی!! اما بعضی از زبانها رو باید بیشتر یاد بگیری و بتونی به راحتی کدهای اون رو توسعه بدی و برنامههایی که با این زبانها نوشتهشده رو دستکاری کنی.

در ادامه با استفاده از مقالهی سایت TechNotification به معرفی این زبان ها میپردازم!

البته یادت باشه که ممکنه هکرهای مختلف نظرات مختلفی داشته باشند و هرکدوم با استدلالهای جالب(!!) تو رو متقاعد کنه که مثلا این زبان لازم نیست و اون یکی لازمه...

ولی به نظر من زبانهایی که در ادامه معرفی شدند به درستی انتخاب شدند و مقالهی بسیار خوبی رو داری میخونی

توصیههای خانم پریسا تبریز برای افرادی که میخواهند در زمینه امنیت کار کنند

ارسال شده توسط tamadonEH در جمعه, 06/30/2017 - 00:57سلام

So, you want to work in security?

خانم «پریسا تبریز» برای کسایی که مباحث هکینگ و امنیت رو دنبال میکنند فردی کاملا شناختهشده است. خانم تبریز در حال حاضر در شرکت گوگل کار میکنه و در اون شرکت با لقب «شاهزادهی امنیت» شناخته میشه.

اخیرا مطلبی توسط ایشون منتشر شده که تجربیات خودش رو با افرادی به اشتراک گذاشته که دوست دارند در زمینهی امنیت کامپیوتر، اطلاعات، سایبر و... کار کنند.

از اونجایی که خانم تبریز در این زمینه فرد موفقیه به نظرم خیلی خوبه که تجربیات ایشون رو بخونیم.

من تقریبا به صورت آزاد این مقاله رو ترجمه کردم و سعی کردم موارد مهم رو از قلم نندازم. خیلی خوب! شروع میکنم:

هرچند وقت یکبار از افراد مشتاق، ایمیلهایی دریافت میکنم که از من میپرسند چجوری میتونم در زمینهی امنیت کار پیدا کنم؟

مرز بین مهربانبودن و سادهبودن

ارسال شده توسط tamadonEH در د., 06/12/2017 - 11:41سلام

این جملهی معروفیـه که میگن «موقعی که میخوای خوبی کنی مثل باران باش و واست فرقی نکنه که کجا میباری...» یا «باران باش و نپرس کاسههای خالی از آن کیست»

حالا سوال اینه که با این اوضاع تکلیف اون افرادی که منتظر بقیهاند تا از خوبیهاشون سوءاستفاده کنند چی میشه؟! (نباید به خاطر یک جملهی زیبا، واقعیت رو فراموش کرد.)

حالا سوال اینه که با این اوضاع تکلیف اون افرادی که منتظر بقیهاند تا از خوبیهاشون سوءاستفاده کنند چی میشه؟! (نباید به خاطر یک جملهی زیبا، واقعیت رو فراموش کرد.)

احساس میکنم بعضی وقتها خوبیکردن به افرادی که لیاقت خوبیدیدن رو ندارند باعث «تبدیل شدن خوبی به انتظار» یا «سوء استفاده از فرد» میشه و فرد احساس سادهبودن یا مورد سوء استفاده قرار گرفتن میکنه. اینجا تکلیف چیه؟! بازم باید مثل باران بارید؟

بله! درسته! همیشه باید مثل باران بارید اما...

آموزش و نحوه نصب سیستم عامل مک MacOS Sierra 10.12 روی ماشین مجازی VirtualBox در لینوکس و ویندوز

ارسال شده توسط tamadonEH در ش., 04/01/2017 - 08:22سلام

ماجرا از این قراره که من میخوام شروع کنم به یادگیری برنامه نویسی برای iOS تا شاید بتونم از ایدهای که دارم پول در بیارم!! اینجوری شاید هزینهی ۱۵ گیگابایت ترافیکی که برای نصب MacOS Sierra و Xcode صرف کردم رو جبران کنه!! البته نگران نشو! قرار نیست تو ایـــــــنهمــــه ترافیک هدر بدی. چرا؟! چون تمدن اینجاست تا راههای اشتباهی که خودش رفته رو تو دیگه نری...

یه جستجویی کردم و متوجه شدم بهترین راهحل برای برنامهنویسی iOS اینه که در سیستمعامل Mac OS با Xcode برنامهنویسی کنم اما مشکل این بود که من مثل بعضی از مهندسین پولدار یا شنوندههای بیدغدغه (منظور اونهایی که فقط با لپتاپ آهنگ گوش میدند!) سیستم مک ندارم

این شد که شروع کردم به جستجوی عباراتی مثل install sierra on virtualbox ubuntu... و نتیجهش این شد که الان در عکس میبینی:

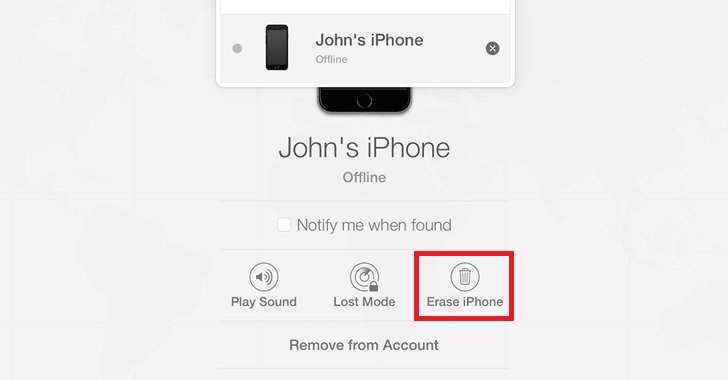

کابوس ۷ آوریل- باجگیری از شرکت اپل

ارسال شده توسط tamadonEH در چهارشنبه, 03/22/2017 - 07:27سلام

Hackers Threaten to Remotely Wipe 300 Million iPhones Unless Apple Pays Ransom

هنوز میگی که محصولات اپل، امنترین محصولات جهانه و هیچ وقت هک نمیشه؟!

هنوز یادمون نرفته که پارسال با هک سرویس iCloud عکسهای خصوصی بسیاری از شخصیتهای مشهور دنیا پخش شد و (صرفا!) برای مقطعی سر و صدای زیادی به پا کرد.

البته اون موقع هم بعضیها معتقد بودند که اپل هک نشده و هکرها یا تونستند سرویسدهندههای ثالث (third-partyها) رو هک کنند و یا پسورد این افراد از روش دیگهای به دست اومده.

آما...

کلاهبرداری #1: روشی برای دزدی از هکرها-شارژ ایرانسل رایگان

ارسال شده توسط tamadonEH در س., 03/14/2017 - 01:13سلام

همیشه رسمه که هکرها از بقیه مردم کلاهبرداری میکنند. از یه طرفی هم میگن دزد که از دزد بزنه شاهدزده...

اما به نظر من کسی که اینکار رو کرده شاه هکرها نیست چون... (برای اینکه سه نقطه رو پر کنم باید اول واست بگم که چه اتفاقی افتاده و بعد خودت پرش کنی!)

چند سال پیش بود که مثل خیلی از هکرهای جویای نام، راه درست رو نمیشناختم و در فرومهای (به اصطلاح) تخصصی هکینگ سرگردون بودم و ولچرخی میکردم! تا اینکه با یک پست بسیار جذاب آشنا شدم...

عنوان اون مطلب این بود که:«هک ایرانسل: خرید شارژ ۲۰۰۰ تومنی ایرانسل با پرداخت ۱۰۰ تومان!!»

۸ موردی که هکرها دوست دارند بقیه بدونند!

ارسال شده توسط tamadonEH در س., 02/28/2017 - 12:13سلام

the black report decoding the minde of hackers

سایت Nuix در زمان برگزاری DefCon 2016 با ۷۰ نفر از متخصصان هک و امنیت مصاحبه کرده که نتیجهاش یک گزارش کامل از طرز کار و تفکر هکرها شده... میتونی خلاصهای از نتیجهگیریها رو در ادامه ببینی.