آخرین پست های بخش آموزشی بلاگ

طراحی وب با پایتون و فریم ورک جنگو

...فصل سوم: آدرس دهی و URLها

فصل چهارم: فرم

فصل پنجم: اعتبارسنجی

بخش ششم: Django ORM

بخش هفتم: Class-Based Views

آموزش هک و امنیت

در حال راه اندازی...

امنیت

رخنه امنیتی UPnP در پروتکلهای SSDP-SOAP-UPnP

ارسال شده توسط tamadonEH در پ., 09/03/2015 - 03:11سلام

Security Flaw in Universal Plug and Play (UPnP)

Unplug. Don't Play.

(Copyright 2012-2013 Rapid7, Inc.)

مقدمه از خودم!

قبل از اینکه شروع به خوندن این مقالهی خیلی طولانی بکنید بگم که من از این روش در چند جا استفاده کردم و جواب هم داده. خیلی حمله رو راحت میکنه. البته من که حمله نکردم. منظورم تست نفوذ بود

چکیده عملکرد:

UPnP یک پروتکل استاندارد است که ارتباط بین کامپیوترها و دستگاههای فعال در شبکه را آسان می کند. این پروتکل به صورت پیشفرض روی میلیون ها سیستم شامل روتر، پرینترها، سرورهای رسانه ای، دوربین های آنلاین، تلویزیون های هوشمند، سیستم های اتوماسیون خانگی و سرورهای ذخیره سازی شبکه فعال است. امکان پشتیبانی از UPnP به صورت پیشفرض روی سیستم عامل مایکروسافت، مک و بسیاری از توسعه های لینوکس فعال است.

پروتکل UPnP از مشکلات امنیتی اساسی رنج می برد که بسیاری از آنها در طی ۱۲ سال گذشته برجسته شده اند. تصدیق هویت موضوعی است که به ندرت توسط کارخانه های سازنده دستگاهها پیاده سازی می شود. مباحث مربوط به امتیازات و دسترسی ها نیز اغلب در شبکه های غیر قابل اعتمادو... رها شده است. در این مقاله تمرکز ما روی دستگاه های شبکه و برنامه هایی است که قابلیت UPnP روی آن فعال است.

مهمترین دغدغه های امنیت شبکه بر اساس مطالعاتHP

ارسال شده توسط tamadonEH در جمعه, 08/28/2015 - 03:27سلام

TippingPoint network security survey reveals top network security concerns

گروه TippingPoint از HP از مطالعات افراد متخصص در خصوص امنیت شبکه و در سطح جهانی پشتیبانی میکند. این پشتیبانی شامل کمک به سازمانهای تحقیقاتی و... میشود. این گزارش مربوط به نمایش ۱۰ مورد از مهمترین و بیشترین تهدیدات امنیت شبکه است.

این تحقیقات، نتایج شگفتانگیز زیر را در بر داشت:

- ۶۹٪ از افرادی که در زمینه IT متخصص اند حداقل یک حملهی ماحیگیری یا phishing را در طول یک هفته تجربه میکنند.

- ۷ مورد از هر ۱۰ حمله در محیط شبکه، از هاستهایی است که به بدافزار آلوده شدهاند. (malware-infected host)

- حدود ۶ مورد از هر ۱۰ حمله به دلیل ارتباطات مخربی است که به وسیلهی سایت ها کنترل و فرمان برقرار می شود. [سایت های کنترل و فرمان یا همان command and control site سایتهایی هستند که هکر دستورات خود را از آن صادر میکند.]

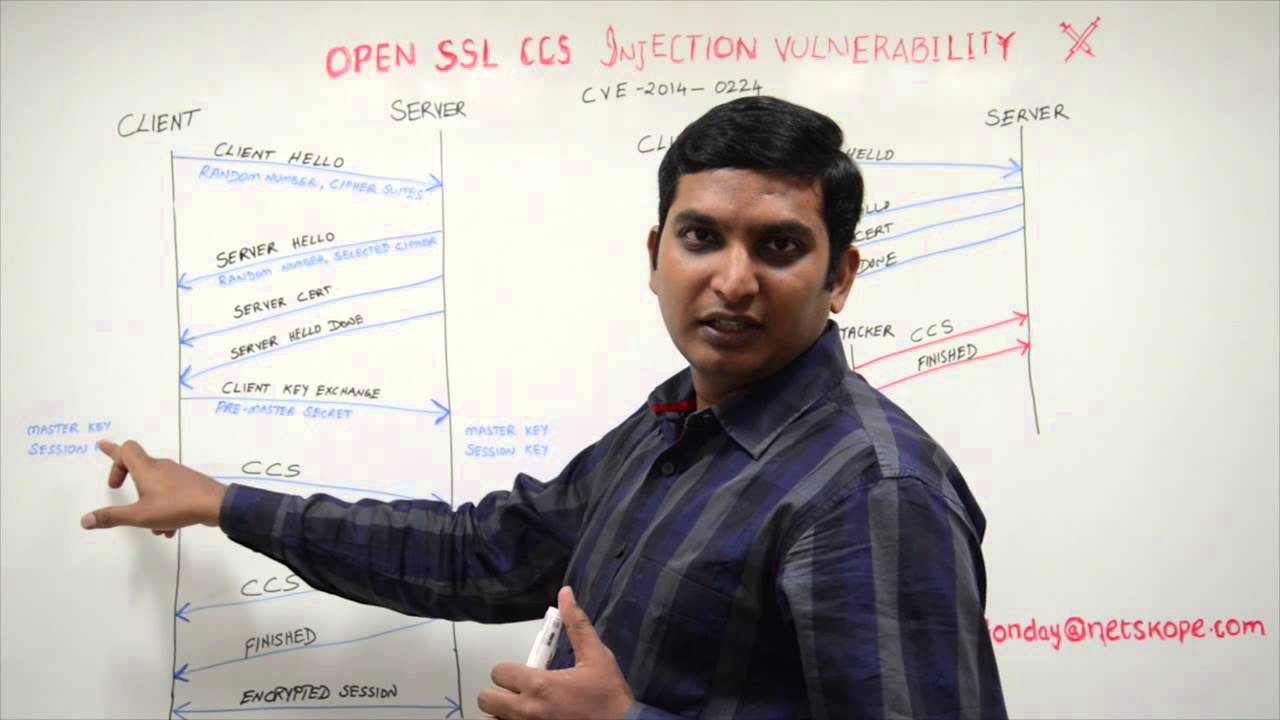

حمله MITM CCS Injection در OpenSSL

ارسال شده توسط tamadonEH در پ., 07/23/2015 - 03:52سلام

OpenSSL MITM CCS injection attack (CVE-2014-0224)

در چند سال گذشته، تعدادی مشکل امنیتی جدی در کتابخانه های مختلف رمزنگاری کشف شدند. اگرچه تعداد کمی از آنها قبل از اینکه به طور عمومی اعلام و پچ امنیتی آنها ارائه شوند، اکسپلوییت شده اند، مشکلات مهم همچون Heartbleed محققان، کاربران و توسعه دهندگان را به هر چه جدیتر پاک نگه داشتن کد این محصولات وا داشتند.

در میان این مشکلات که در نسخه 1.0.1 پروژه OpenSSL رفع شدند، یکی از مهم ترین آنها که صحبت زیادی از آن می شود، یعنی حمله (Man-in-the-middle" (MITM" که توسط CVE-2014-0224 مستندسازی شده است، روی پروتکل های لایه سوکت امن (SSL) و امنیت لایه انتقال (TLS) تاثیر می گذارد.

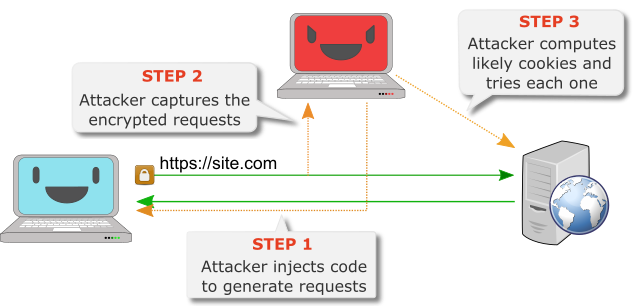

معرفی روش جدید کرک رمزنگاری RC4 در WPA-TKIP و TLS

ارسال شده توسط tamadonEH در جمعه, 07/17/2015 - 04:22سلام

How to Crack RC4 Encryption in WPA-TKIP and TLS

اخیرا روش جدیدی از کرک RC4 به وجود اومده که هم سریعتر و هم کاربردیتره.

رمزنگار به روش قدیمی RC4 (مخفف Rivest Cipher 4) هنوز هم به عنوان پراستفادهترین روش رمزنگاری در بسیاری از پروتکلهای محبوب مورد استفاده قرار میگیره:

- SSL (Secure Socket Layer)

- TLS (Transport Layer Security)

- WEP (Wired Equivalent Privacy)

- WPA (Wi-Fi Protected Access)

- Microsoft’s RDP (Remote Desktop Protocol)

- BitTorrent

- ...

مشکلات موجود در این الگوریتم که طی چندین سال کشف و بعد هم وصله شده نشاندهندهی اینه که به زودی باید از صفحهی اینترنت (روزگار!) محو بشه. این در حالیه که در حال حاضر ۵۰٪ از کل ترافیک TLSـه موجود، از الگوریتم رمزنگاری RC4 استفاده میکنند.

اوج مشکل از اونجاییه که در روش کرک جدید، هکر در زمانی بسیار کمتر از اون چیزی که قبلا وجود داشت میتونه اطلاعات رمزنگاریشده رو بهدست بیاره.

Dom Based Cross Site Scripting یا XSS نوع سوم. نگاهی بر یک چشم انداز با چاشنی XSS از آمیت کلین

ارسال شده توسط tamadonEH در ش., 06/20/2015 - 06:44DOM Based Cross Site Scripting or XSS of the Third Kind

A look at an overlooked flavor of XSS by Amit Klein

مطلبی رو برای Hiva.ir ترجمه کردم که گفتم خوبه توی وبلاگ خودم هم منتشرش کنم.

بازارگرمی از تمدن:این مطلب یک مطلب عادی نیست و در XSS از نوع DOM به عنوان رفرنس محسوب میشه و خدا میدونه که تا حالا چندصدبار یا حتی چند هزار بار در مقالههای مختلف بهش ارجاع داده شده... و هر هکری که بخواد علمی کار کنه باید این رو بخونه.

تحلیل اکسپلوییت سطح بالای آسیب پذیری از نوع escape در VirtualBox 3D Acceleration VM از VUPEN

ارسال شده توسط tamadonEH در چهارشنبه, 06/03/2015 - 03:17سلام

[مترجم: منظور از آسیب پذیری گریز یا همان escape Vulnerability، فرار از نوعی محدودیت هایی است که سیستم برای کاربر در نظر گرفته است.مثال: وقتی به وسیله ی VirtualBox یک سیستم عامل مجازی می سازیم،به سیستم عامل مجازی سیستم عامل مهمان یا Guest OS و به سیستم عاملی که VirtualBox روی آن نصب است، سیستم عامل میزبان یا Host OS می گوییم. زمانی که بتوانیم از درون سیستم عامل مهمان به صورت غیرمجاز به سیستم عامل میزبان دسترسی پیدا کنیم، به آن گریز یا escape و اگر این کار توسط یک آسیب پذیری صورت گرفته باشد به آن escape vulnerability می گوییم.]

چند ماه پیش، یکی از دوستان ما از گروه Core Security مطلبی در مورد یک آسیب پذیری از نوع Multiple Memory Corruption در VirtualBox منتشر کرد که به وسیله ی آن کاربر می توانست از سیستم عامل مهمان گریز و روی سیستم عامل میزبان کدهای مورد نظر خود را اجرا نماید.

چند هفته پیش نیز در REcon 2014، فرانسیسکو فالکون به صورت عملی نشان داد که چگونه با استفاده از این آسیب پذیری و اکسپلوییت آن می توان یک گریز مهمان-به-میزبان (guest-to-host escape) را انجام داد. در آزمایش فالکون سیستم عامل میزبان، ۳۲ بیتی بود.

در این مقاله روش اکسپلوییتی را نشان می دهیم که در میزبانی با ویندوز هشت ۶۴ بیتی و تنها با استفاده از همین آسیب پذیری (CVE-2014-0983) و بدون فروپاشی (crash) پردازش مربوط به VirtualBox و در شرایط عادی بتوان از سیستم عامل مهمان به میزبان گریز کرد.

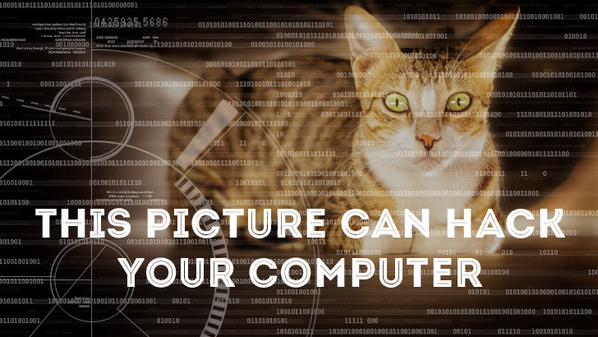

هکشدن از طریق مشاهده عکس [معرفی+ویدئو]

ارسال شده توسط tamadonEH در چهارشنبه, 06/03/2015 - 02:41سلام

سری بعد که یک نفر عکس یه گربهی ملوس رو واستون ارسال کرد قبل از کلیک کردن روی اون حواستون باشه ــ ممکنه این کار باعث هکشدن شما بشه.

درسته! یه عکس به ظاهر معمولی میتونه باعث هک کامپیوتر شما بشه و این رو مدیون تکنیکی هستیم که «ساموئل شاه» از هند در کنفراس Hack In The Box که هفتهی پیش در آمستردام برگزار شد به ما معرفی کرد. ساموئل اسم این روش رو «Stegosploit: Hacking With Pictures» گذاشته.

در این روش هکر کدهای مخرب رو در یک عکس قرار میده و کافیه قربانی این عکس که ممکنه در فایلهای پیوست یک ایمیل یا در PDF باشه رو باز کنه تا کنترل کامل سیستمش رو در اختیار هکر قرار بده.

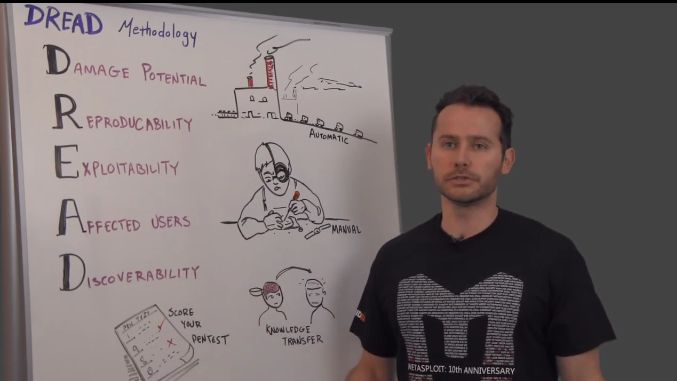

تکنیکهای تست نفوذپذیری- روش DREAD از گروه Rapid7

ارسال شده توسط tamadonEH در د., 05/25/2015 - 07:46سلام

Rapid 7 Video: Penetration Testing Techniques - DREAD Methodology

در ودکست گروه رپید ۷ با نام «وایتبردهای چهارشنبه» روی موضوع DREAD کار میکنیم. از این روش به عنوان روش و سیستم «گزارشدهی» در هر تست نفوذ استفاده میکنیم. Rene Aguero روش DREAD را معرفی کرده و دلیل این که هر هکری باید در تستهای نفوذ برای ارائه گزارش از این روش استفاده کند را عنوان میکند.

یادمون باشه که گروه رپید۷ جزو بزرگترین گروههای هکینگ دنیا شناخته میشن و فریمورک متااسپلوییت رو هم اونها نوشتند. پس خوبه که با استانداردهای اونا آشنا شیم

HP: آنالیز و تحلیل فنی آسیب پذیری SandWorm

ارسال شده توسط tamadonEH در جمعه, 05/22/2015 - 04:33سلام

HP Security Article: Technical analysis of the SandWorm Vulnerability (CVE-2014-4114)

گروه امنیتی iSight Partner بدافزاری را معرفی کرده است که گروه جاسوسی سایبری روسیه از آن استفاده می کردند. آسیب پذیری مورد استفاده این گروه CVE-2014-4114 است که مربوط به مشکلی در بسته های OLE در ویندوز شرکت مایکروسافت است. (مایکروسافت این مشکل را با MS14-060 منتشر کرده است.) من زمانی را صرف نگاه به درون و ماهیت این آسیب پذیری کردم و به نتایج جالبی رسیدم. اولا که این موضوع از نوع تخریب حافظه (memory corruption) نیست. دوم اینکه این آسیب پذیری فایل های باینری را از پاورپوینت و به وسیله ی کامپوننت OLEـه الصاق شده، اجرا می کند. قابلیت اجرا در آفیس مایکروسافت، باینری های مختلف با عملکردها و توابع بسیار زیادی است اما ظاهرا یکی از این عملکردها می تواند باعث ایجاد و صرف هزینه های امنیتی شود.

ترندلبز:تحلیل آسیبپذیری ویندوز با نام Sandworm

ارسال شده توسط tamadonEH در جمعه, 05/22/2015 - 04:25به نام خدا

An Analysis of Windows Zero-day Vulnerability ‘CVE-2014-4114’ aka “Sandworm” via TrendLabs

در آپدیت امنیتی روز سه شنبه(مهرماه ۱۳۹۳) که توسط مایکروسافت ارائه می شود، وصله ی آسیب پذیری روز-صفرم مربوط به ویندوز با نام CVE-2014-4114 که توسط iSight گزارش شده بود، نیز پوشش داده شده بود. گفته می شود که این آسیب پذیری روی ویندوز های Vista، سرور 2008 به بعد و در نسخه های دسکتاپ و سرور تاثیر گذار است. بعضی بر این اعتقادند که از این روش در حملات سایبری گروه جاسوسی سایبری روسیه علیه NATO استفاده شده است.

بر اساس تحلیل و آنالیز ما، این آسیب پذیری در PACKAGER.DLL موجود است که بخشی از الصاقات و لینک دهی های اشیاء ویندوز یا Windows Object Linking and Embedding و به اختصار OLE است. با استفاده از یک فایل پاورپوینت آلوده، فایل INF. الصاق شده به شیء OLE می تواند از فایل به اشتراک گذاشته شده ی راه دورِ SMB، روی سیستم کپی و نصب شود. هکر از این مورد می تواند جهت اجرای سایر بدافزارها نیز استفاده کند و دانلود آن نیز به همین شیوه خواهد بود.