آخرین پست های بخش آموزشی بلاگ

طراحی وب با پایتون و فریم ورک جنگو

...فصل سوم: آدرس دهی و URLها

فصل چهارم: فرم

فصل پنجم: اعتبارسنجی

بخش ششم: Django ORM

بخش هفتم: Class-Based Views

آموزش هک و امنیت

در حال راه اندازی...

آسیب پذیری

Dom Based Cross Site Scripting یا XSS نوع سوم. نگاهی بر یک چشم انداز با چاشنی XSS از آمیت کلین

ارسال شده توسط tamadonEH در ش., 06/20/2015 - 06:44DOM Based Cross Site Scripting or XSS of the Third Kind

A look at an overlooked flavor of XSS by Amit Klein

مطلبی رو برای Hiva.ir ترجمه کردم که گفتم خوبه توی وبلاگ خودم هم منتشرش کنم.

بازارگرمی از تمدن:این مطلب یک مطلب عادی نیست و در XSS از نوع DOM به عنوان رفرنس محسوب میشه و خدا میدونه که تا حالا چندصدبار یا حتی چند هزار بار در مقالههای مختلف بهش ارجاع داده شده... و هر هکری که بخواد علمی کار کنه باید این رو بخونه.

نگاهی کلی بر حمله Logjam

ارسال شده توسط tamadonEH در پ., 06/18/2015 - 07:26سلام

هشدار! مرورگر شما نسبت به Logjam آسیبپذیره و ممکنه از نوع ضعیفی از رمزنگاری استفاده کنه => به روزرسانی

تبادل کلید به روش دیفی-هلمن یکی از مشهور ترین الگوریتمهای رمزنگاریه که به پروتکلهای اینترنتی اجازه به اشتراکگذاری کلید و برقراری یک ارتباط امن رو میده. این روش به عنوان پایه و اساس خیلی از پروتکلهاست مثل HTTPS, SSH, IPsec, SMTPA و کلا پروتکلهایه که بر TLS تکیه دارند.

که در ادامه نقاط ضعفی که در این روش وجود داره رو آوردم:

حمله Logjam در برابر پروتکل TLS: حمله Logjam در حملات مردی-در-میان این امکان رو به هکر میده که کانکشنهای آسیبپذیر TLS رو مجبور کنه تا خروجی رمزنگاری به صورت ۵۱۲ بیتی باشه.(اسم این رو downgrade میذاریم) این موضوع به هکر اجازهی خواندن و دستکاری هر دادهای رو میده که از طریق این کانکشن جابجا میشه.

تحلیل اکسپلوییت سطح بالای آسیب پذیری از نوع escape در VirtualBox 3D Acceleration VM از VUPEN

ارسال شده توسط tamadonEH در چهارشنبه, 06/03/2015 - 03:17سلام

[مترجم: منظور از آسیب پذیری گریز یا همان escape Vulnerability، فرار از نوعی محدودیت هایی است که سیستم برای کاربر در نظر گرفته است.مثال: وقتی به وسیله ی VirtualBox یک سیستم عامل مجازی می سازیم،به سیستم عامل مجازی سیستم عامل مهمان یا Guest OS و به سیستم عاملی که VirtualBox روی آن نصب است، سیستم عامل میزبان یا Host OS می گوییم. زمانی که بتوانیم از درون سیستم عامل مهمان به صورت غیرمجاز به سیستم عامل میزبان دسترسی پیدا کنیم، به آن گریز یا escape و اگر این کار توسط یک آسیب پذیری صورت گرفته باشد به آن escape vulnerability می گوییم.]

چند ماه پیش، یکی از دوستان ما از گروه Core Security مطلبی در مورد یک آسیب پذیری از نوع Multiple Memory Corruption در VirtualBox منتشر کرد که به وسیله ی آن کاربر می توانست از سیستم عامل مهمان گریز و روی سیستم عامل میزبان کدهای مورد نظر خود را اجرا نماید.

چند هفته پیش نیز در REcon 2014، فرانسیسکو فالکون به صورت عملی نشان داد که چگونه با استفاده از این آسیب پذیری و اکسپلوییت آن می توان یک گریز مهمان-به-میزبان (guest-to-host escape) را انجام داد. در آزمایش فالکون سیستم عامل میزبان، ۳۲ بیتی بود.

در این مقاله روش اکسپلوییتی را نشان می دهیم که در میزبانی با ویندوز هشت ۶۴ بیتی و تنها با استفاده از همین آسیب پذیری (CVE-2014-0983) و بدون فروپاشی (crash) پردازش مربوط به VirtualBox و در شرایط عادی بتوان از سیستم عامل مهمان به میزبان گریز کرد.

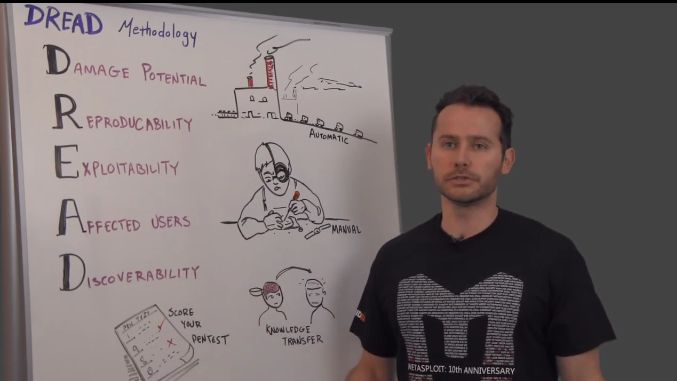

تکنیکهای تست نفوذپذیری- روش DREAD از گروه Rapid7

ارسال شده توسط tamadonEH در د., 05/25/2015 - 07:46سلام

Rapid 7 Video: Penetration Testing Techniques - DREAD Methodology

در ودکست گروه رپید ۷ با نام «وایتبردهای چهارشنبه» روی موضوع DREAD کار میکنیم. از این روش به عنوان روش و سیستم «گزارشدهی» در هر تست نفوذ استفاده میکنیم. Rene Aguero روش DREAD را معرفی کرده و دلیل این که هر هکری باید در تستهای نفوذ برای ارائه گزارش از این روش استفاده کند را عنوان میکند.

یادمون باشه که گروه رپید۷ جزو بزرگترین گروههای هکینگ دنیا شناخته میشن و فریمورک متااسپلوییت رو هم اونها نوشتند. پس خوبه که با استانداردهای اونا آشنا شیم

HP: آنالیز و تحلیل فنی آسیب پذیری SandWorm

ارسال شده توسط tamadonEH در جمعه, 05/22/2015 - 04:33سلام

HP Security Article: Technical analysis of the SandWorm Vulnerability (CVE-2014-4114)

گروه امنیتی iSight Partner بدافزاری را معرفی کرده است که گروه جاسوسی سایبری روسیه از آن استفاده می کردند. آسیب پذیری مورد استفاده این گروه CVE-2014-4114 است که مربوط به مشکلی در بسته های OLE در ویندوز شرکت مایکروسافت است. (مایکروسافت این مشکل را با MS14-060 منتشر کرده است.) من زمانی را صرف نگاه به درون و ماهیت این آسیب پذیری کردم و به نتایج جالبی رسیدم. اولا که این موضوع از نوع تخریب حافظه (memory corruption) نیست. دوم اینکه این آسیب پذیری فایل های باینری را از پاورپوینت و به وسیله ی کامپوننت OLEـه الصاق شده، اجرا می کند. قابلیت اجرا در آفیس مایکروسافت، باینری های مختلف با عملکردها و توابع بسیار زیادی است اما ظاهرا یکی از این عملکردها می تواند باعث ایجاد و صرف هزینه های امنیتی شود.

ترندلبز:تحلیل آسیبپذیری ویندوز با نام Sandworm

ارسال شده توسط tamadonEH در جمعه, 05/22/2015 - 04:25به نام خدا

An Analysis of Windows Zero-day Vulnerability ‘CVE-2014-4114’ aka “Sandworm” via TrendLabs

در آپدیت امنیتی روز سه شنبه(مهرماه ۱۳۹۳) که توسط مایکروسافت ارائه می شود، وصله ی آسیب پذیری روز-صفرم مربوط به ویندوز با نام CVE-2014-4114 که توسط iSight گزارش شده بود، نیز پوشش داده شده بود. گفته می شود که این آسیب پذیری روی ویندوز های Vista، سرور 2008 به بعد و در نسخه های دسکتاپ و سرور تاثیر گذار است. بعضی بر این اعتقادند که از این روش در حملات سایبری گروه جاسوسی سایبری روسیه علیه NATO استفاده شده است.

بر اساس تحلیل و آنالیز ما، این آسیب پذیری در PACKAGER.DLL موجود است که بخشی از الصاقات و لینک دهی های اشیاء ویندوز یا Windows Object Linking and Embedding و به اختصار OLE است. با استفاده از یک فایل پاورپوینت آلوده، فایل INF. الصاق شده به شیء OLE می تواند از فایل به اشتراک گذاشته شده ی راه دورِ SMB، روی سیستم کپی و نصب شود. هکر از این مورد می تواند جهت اجرای سایر بدافزارها نیز استفاده کند و دانلود آن نیز به همین شیوه خواهد بود.

رخنهای به نام VENOM: هک دیتاسنتر به روش خیلی سخت!

ارسال شده توسط tamadonEH در ش., 05/16/2015 - 05:12سلام

VENOM: Virtualized Environment Neglected Operations Manipulation

Discovered by Jason Geffner, CrowdStrike Senior Security Researcher

آسیبپذیری VENOM, CVE-2015-3456 مربوط به باگی میشه در سورس کد فلاپی درایور مجازی که پیادهسازی اون در خیلی از ماشینهای مجازی وجود داره و سه روز پیش در تاریخ ۲۳ اردیبهشت ۱۳۹۴ (۱۳ می ۲۰۱۵) توسط CrowdStrike منتشر شد. با استفاده از این آسیبپذیری، هکر از طریق سیستمعامل مجازی (و مهمان) میتونه کنترل کل میزبان و سرور رو در اختیار بگیره. مثلا اگر دیتاسنتر شما روی یک سرور ۱۰ تا VPS بالا اورده، هکر با استفاده از اکسپلویت یکی از این سرورهای مجازی، میتونه کنترل تمام سرور رو به دست بگیره.

آیا قراره باگ Grinch در لینوکس، کریسمس رو خراب کنه؟

ارسال شده توسط tamadonEH در جمعه, 12/19/2014 - 03:15سلام

محققان امنیتی آسیب پذیری جدیدی رو در لینوکس کشف کردند که اسم «Grinch» رو برای اون گذاشتند.

تویتت کردم که کلمه Grinch در انگلیسی به معنی کسی است که گند می زنه به لحظه های خوب بقیه و البته اسم یک شخصیت کارتونی هم هست که گند می زنه به کریسمس بقیه. از آنجایی که این باگ در ۱۶ دسامبر ۲۰۱۴ (۲۵آذر) کشف شد و کمتر از ۱۵ روز تا پایان سال مونده بود این اسم رو برای اون انتخاب کردند؛ چون ممکنه که تعطیلات پایان سال مدیران شبکه رو خراب کنه!

من این مطلب رو از ترندمیکرو گرفتم و البته کمی بهش اضافه کردم و با توجه به ۳ تا مقاله ی دیگه ای که خوندم به نظرم درست و برام جالب اومد. گرینچ به هکر این اجازه رو می ده که روی انواع مختلفی از لینوکس که در آن ها از ابزار polkit برای مشخص کردن سطح دسترسی استفاده می کنه، حمله ی افزایش-دسترسی یا همون privilege escalation رو اجرا کند.

اولین بار حدود یک ماه پیش محققی نام این آسیب پذیری رو PackageKit Privilege Escalation گذاشت.

اما محدوده ی تاثیر گذاری این باگ واقعا محدود و کمه، چون:

باگ وحشتناک WinShock از دوست متن بازمون یعنی مایکروسافت!

ارسال شده توسط tamadonEH در س., 11/18/2014 - 00:10سلام

باز هم مایکروسافت اما این بار توسط خودش!

متاسفانه تا الان که دارم این مطلب رو می نویسم -با وجود تلاش های شبانه روزیم!- هنوز نتونستم این آسیب پذیری رو به صورت عملی پیاده سازی کنم  اما امیدوارم به زودی بتونم به نتیجه برسم و این مطلب رو هم آپدیت کنم... بنابراین فعلا این مطلب یک خبر است و مثل همیشه سعی می کنم که اخبار رو به صورت خلاصه بگم.

اما امیدوارم به زودی بتونم به نتیجه برسم و این مطلب رو هم آپدیت کنم... بنابراین فعلا این مطلب یک خبر است و مثل همیشه سعی می کنم که اخبار رو به صورت خلاصه بگم.

معرفی آسیب پذیری

این آسیب پذیری با نام های CVE-2014-6321 و MS14-066 هم شناخته می شود و حمله ی آن به وسیله ی کانال امن ویندوز یا SChannel صورت می پذیرد. کشف این آسیب پذیری توسط خود مایکروسافت صورت گرفته و وصله ی این آسیب پذیری در تاریخ ۲۰ آبان ۱۳۹۳ (یا ۱۱ نوامبر ۲۰۱۴) منتشر شد. دوستان هکر و مهندسی معکوس بعد از پیدا کردن تغییرات موجود در بسته های بروزرسانی، روی آن کار کردند و کاشف به عمل اومد که این آسیب پذیری یکی از بی نظیرترین باگ های مایکروسافته که به شدت می تونه امنیت سرورهای ویندوزی رو به چالش بکشه. اما چرا؟ چون:

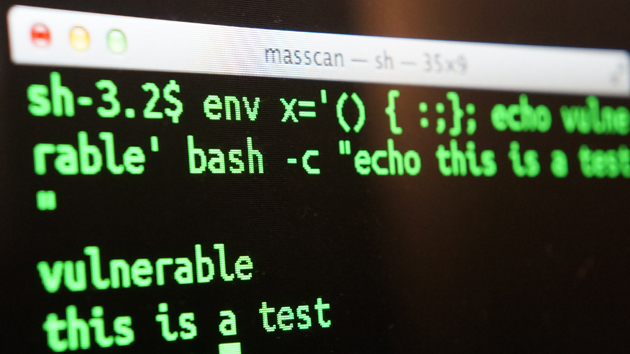

وقتی که یونیکس شک زده می شود.

ارسال شده توسط tamadonEH در ش., 09/27/2014 - 21:39همه چیز در مورد CVE-2014-6271 یا ShellShock یا باگ بش

When Unix is shocked (Everything about CVE-2014-6271 or ShellShock or Bash Bug)

سلام

یک مقاله ای در این زمینه برای مرور نوشتم که گفتم خوبه توی وبلاگ خودم هم منتشرش کنم.

امسال، سالیه که کاربران یونیکس و به خصوص لینوکس شک زده شدند. در اوایل سال برنامه ای که قرار بود تامین کننده ی امنیت باشه، خونریزی کرد و الان هم (۲۴ سپتامبر ۲۰۱۴ یعنی ۲ مهر ۱۳۹۳) نسخه ای از Bash که عمر ۲۲ ساله داره دچار یک ضعف امنیتی وحشتناک شده. واو!

باگ Bash که بود و چه کرد؟!

بش یک مفسر است که دستورات کاربر را در محیط های یونیکسی مدیریت می کند. با استفاده از این باگ، هکر می تواند از راه دور، دستوراتی که می خواهد را در سیستم قربانی اجرا کند. اما هکر نیاز به دو دسترسی دارد. دسترسی به شل و دسترسی به متغیرهای محیطی یا Environment Variableها. این دسترسی در موارد زیر ایجاد می شود: