آخرین پست های بخش آموزشی بلاگ

طراحی وب با پایتون و فریم ورک جنگو

...فصل سوم: آدرس دهی و URLها

فصل چهارم: فرم

فصل پنجم: اعتبارسنجی

بخش ششم: Django ORM

بخش هفتم: Class-Based Views

آموزش هک و امنیت

در حال راه اندازی...

رخنه

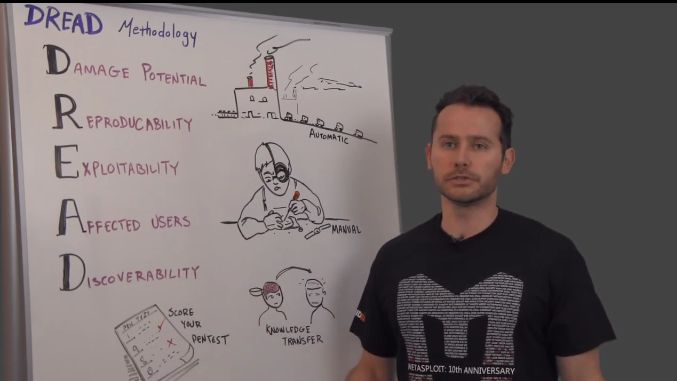

تکنیکهای تست نفوذپذیری- روش DREAD از گروه Rapid7

ارسال شده توسط tamadonEH در د., 05/25/2015 - 07:46سلام

Rapid 7 Video: Penetration Testing Techniques - DREAD Methodology

در ودکست گروه رپید ۷ با نام «وایتبردهای چهارشنبه» روی موضوع DREAD کار میکنیم. از این روش به عنوان روش و سیستم «گزارشدهی» در هر تست نفوذ استفاده میکنیم. Rene Aguero روش DREAD را معرفی کرده و دلیل این که هر هکری باید در تستهای نفوذ برای ارائه گزارش از این روش استفاده کند را عنوان میکند.

یادمون باشه که گروه رپید۷ جزو بزرگترین گروههای هکینگ دنیا شناخته میشن و فریمورک متااسپلوییت رو هم اونها نوشتند. پس خوبه که با استانداردهای اونا آشنا شیم

HP: آنالیز و تحلیل فنی آسیب پذیری SandWorm

ارسال شده توسط tamadonEH در جمعه, 05/22/2015 - 04:33سلام

HP Security Article: Technical analysis of the SandWorm Vulnerability (CVE-2014-4114)

گروه امنیتی iSight Partner بدافزاری را معرفی کرده است که گروه جاسوسی سایبری روسیه از آن استفاده می کردند. آسیب پذیری مورد استفاده این گروه CVE-2014-4114 است که مربوط به مشکلی در بسته های OLE در ویندوز شرکت مایکروسافت است. (مایکروسافت این مشکل را با MS14-060 منتشر کرده است.) من زمانی را صرف نگاه به درون و ماهیت این آسیب پذیری کردم و به نتایج جالبی رسیدم. اولا که این موضوع از نوع تخریب حافظه (memory corruption) نیست. دوم اینکه این آسیب پذیری فایل های باینری را از پاورپوینت و به وسیله ی کامپوننت OLEـه الصاق شده، اجرا می کند. قابلیت اجرا در آفیس مایکروسافت، باینری های مختلف با عملکردها و توابع بسیار زیادی است اما ظاهرا یکی از این عملکردها می تواند باعث ایجاد و صرف هزینه های امنیتی شود.

ترندلبز:تحلیل آسیبپذیری ویندوز با نام Sandworm

ارسال شده توسط tamadonEH در جمعه, 05/22/2015 - 04:25به نام خدا

An Analysis of Windows Zero-day Vulnerability ‘CVE-2014-4114’ aka “Sandworm” via TrendLabs

در آپدیت امنیتی روز سه شنبه(مهرماه ۱۳۹۳) که توسط مایکروسافت ارائه می شود، وصله ی آسیب پذیری روز-صفرم مربوط به ویندوز با نام CVE-2014-4114 که توسط iSight گزارش شده بود، نیز پوشش داده شده بود. گفته می شود که این آسیب پذیری روی ویندوز های Vista، سرور 2008 به بعد و در نسخه های دسکتاپ و سرور تاثیر گذار است. بعضی بر این اعتقادند که از این روش در حملات سایبری گروه جاسوسی سایبری روسیه علیه NATO استفاده شده است.

بر اساس تحلیل و آنالیز ما، این آسیب پذیری در PACKAGER.DLL موجود است که بخشی از الصاقات و لینک دهی های اشیاء ویندوز یا Windows Object Linking and Embedding و به اختصار OLE است. با استفاده از یک فایل پاورپوینت آلوده، فایل INF. الصاق شده به شیء OLE می تواند از فایل به اشتراک گذاشته شده ی راه دورِ SMB، روی سیستم کپی و نصب شود. هکر از این مورد می تواند جهت اجرای سایر بدافزارها نیز استفاده کند و دانلود آن نیز به همین شیوه خواهد بود.