آخرین پست های بخش آموزشی بلاگ

طراحی وب با پایتون و فریم ورک جنگو

...فصل سوم: آدرس دهی و URLها

فصل چهارم: فرم

فصل پنجم: اعتبارسنجی

بخش ششم: Django ORM

بخش هفتم: Class-Based Views

آموزش هک و امنیت

در حال راه اندازی...

تمدن

باگ SQLi در Joomla 3.4.5 + وصلهی آن

ارسال شده توسط tamadonEH در جمعه, 10/23/2015 - 03:10سلام

ایام محرم رو به همه تسلیت میگم...

جوملا امروز به طور رسمی اعلام کرد که نسخهی جدید جوملا ۳٫۴٫۵ قابل دانلود و استفادهاست.

پکیجهای هستهی Joomla 3.4.5 دارای یک آسیبپذیری جدی و بسیار خطرناک بود. این آسیبپذیری از نوع تزریق SQL یا همون SQL Injection بود که در نسخهی جدید اصلاح شده.

این باگ به خودیخود در جوملا وجود داشته و نیاز به نصب و یا فعالسازی هیچ ماژول یا بستهای نیست.

نیاز به توضیح نداره که با SQLi بدون هیچ دسترسی قبلی و از راه دور میشه کنترل تمام سیستم و حتی در برخی موارد سرور رو به دست گرفت.

این آسیبپذیری در آدرس زیر و تابع ()getListQuery وجود داره:

/administrator/components/com_contenthistory/models/history.php (option=com_contenthistory&view=history)

پایان عمر الگوریتم هش SHA-1 به دلیل وجود تصادم

ارسال شده توسط tamadonEH در جمعه, 10/09/2015 - 05:03سلام

Freestart collision for full SHA-1

همونطور که میدونید در بخشی از امضای دیجیتال، چکیده یا همون digest پیام محاسبه و برای این کار از الگوریتمهای هش استفاده میشه.

فرق هشکردن با رمزنگاری اینه که وقتی پیامی رو رمز میکنیم با استفاده از کلید رمزنگاری میتونیم اون پیام رو از حالت رمز خارج کنیم اما وقتی عبارتی رو هش میکنیم نمیشه دیگه اون رو برگردوند. به تعبیر دیگه، الگوریتمهای هش برگشتپذیر نیستند.

روش SHA-1 یکی از این الگوریتمهاست که در سال ۱۹۹۵ توسط NSA طراحیشده و در حال حاضر هم به صورت گستردهای در وب مورد استفاده قرار میگیره.

این الگوریتمها زمانی کارآیی دارند که به ازای هر پیام، مقدار هش منحصر به فردی رو تولید کنند و اگر دو پیام دارای هش یکسانی باشند یعنی الگوریتم داره گند میزنه و هکر میتونه با استفاده از اون، سیستم امضای دیجیتال رو دور بزنه و خیلی کارهای خبیثانه مثل نفوذ به تراکنشهای بانکی رو انجام بده.

آسیبپذیری در WinRar: اجرای دستور از راه دور + ویدئو

ارسال شده توسط tamadonEH در پ., 10/01/2015 - 04:13سلام.

WinRar Expired Notification - OLE Remote Command Execution

بعد از مدتها بالاخره یک باگ خوب به صورت عمومی منتشر شد.

این آسیبپذیری به دلیل نمایش تبلیغات در برنامهی WinRarـه. زمانی که کاربر برنامه رو باز میکنه یک پنچره برای اخطار انقضاء باز میشه و اون رو از آدرس http://www.win-rar.com/notifier بارگذاری میکنه و به کاربر میگه برای اینکه تبلیغات حذف بشن باید برای برنامه پول بده و در واقع اون رو بخره.

با توجه به http بودن این ارتباط، میتونیم از اون برای حملهی مردی-در-میان Man-In-The-Middle) MITM) استفاده و از راه دور در سیستم قربانی کدهای مخرب رو اجرا کنیم.

رخنه امنیتی UPnP در پروتکلهای SSDP-SOAP-UPnP

ارسال شده توسط tamadonEH در پ., 09/03/2015 - 03:11سلام

Security Flaw in Universal Plug and Play (UPnP)

Unplug. Don't Play.

(Copyright 2012-2013 Rapid7, Inc.)

مقدمه از خودم!

قبل از اینکه شروع به خوندن این مقالهی خیلی طولانی بکنید بگم که من از این روش در چند جا استفاده کردم و جواب هم داده. خیلی حمله رو راحت میکنه. البته من که حمله نکردم. منظورم تست نفوذ بود

چکیده عملکرد:

UPnP یک پروتکل استاندارد است که ارتباط بین کامپیوترها و دستگاههای فعال در شبکه را آسان می کند. این پروتکل به صورت پیشفرض روی میلیون ها سیستم شامل روتر، پرینترها، سرورهای رسانه ای، دوربین های آنلاین، تلویزیون های هوشمند، سیستم های اتوماسیون خانگی و سرورهای ذخیره سازی شبکه فعال است. امکان پشتیبانی از UPnP به صورت پیشفرض روی سیستم عامل مایکروسافت، مک و بسیاری از توسعه های لینوکس فعال است.

پروتکل UPnP از مشکلات امنیتی اساسی رنج می برد که بسیاری از آنها در طی ۱۲ سال گذشته برجسته شده اند. تصدیق هویت موضوعی است که به ندرت توسط کارخانه های سازنده دستگاهها پیاده سازی می شود. مباحث مربوط به امتیازات و دسترسی ها نیز اغلب در شبکه های غیر قابل اعتمادو... رها شده است. در این مقاله تمرکز ما روی دستگاه های شبکه و برنامه هایی است که قابلیت UPnP روی آن فعال است.

مهمترین دغدغه های امنیت شبکه بر اساس مطالعاتHP

ارسال شده توسط tamadonEH در جمعه, 08/28/2015 - 03:27سلام

TippingPoint network security survey reveals top network security concerns

گروه TippingPoint از HP از مطالعات افراد متخصص در خصوص امنیت شبکه و در سطح جهانی پشتیبانی میکند. این پشتیبانی شامل کمک به سازمانهای تحقیقاتی و... میشود. این گزارش مربوط به نمایش ۱۰ مورد از مهمترین و بیشترین تهدیدات امنیت شبکه است.

این تحقیقات، نتایج شگفتانگیز زیر را در بر داشت:

- ۶۹٪ از افرادی که در زمینه IT متخصص اند حداقل یک حملهی ماحیگیری یا phishing را در طول یک هفته تجربه میکنند.

- ۷ مورد از هر ۱۰ حمله در محیط شبکه، از هاستهایی است که به بدافزار آلوده شدهاند. (malware-infected host)

- حدود ۶ مورد از هر ۱۰ حمله به دلیل ارتباطات مخربی است که به وسیلهی سایت ها کنترل و فرمان برقرار می شود. [سایت های کنترل و فرمان یا همان command and control site سایتهایی هستند که هکر دستورات خود را از آن صادر میکند.]

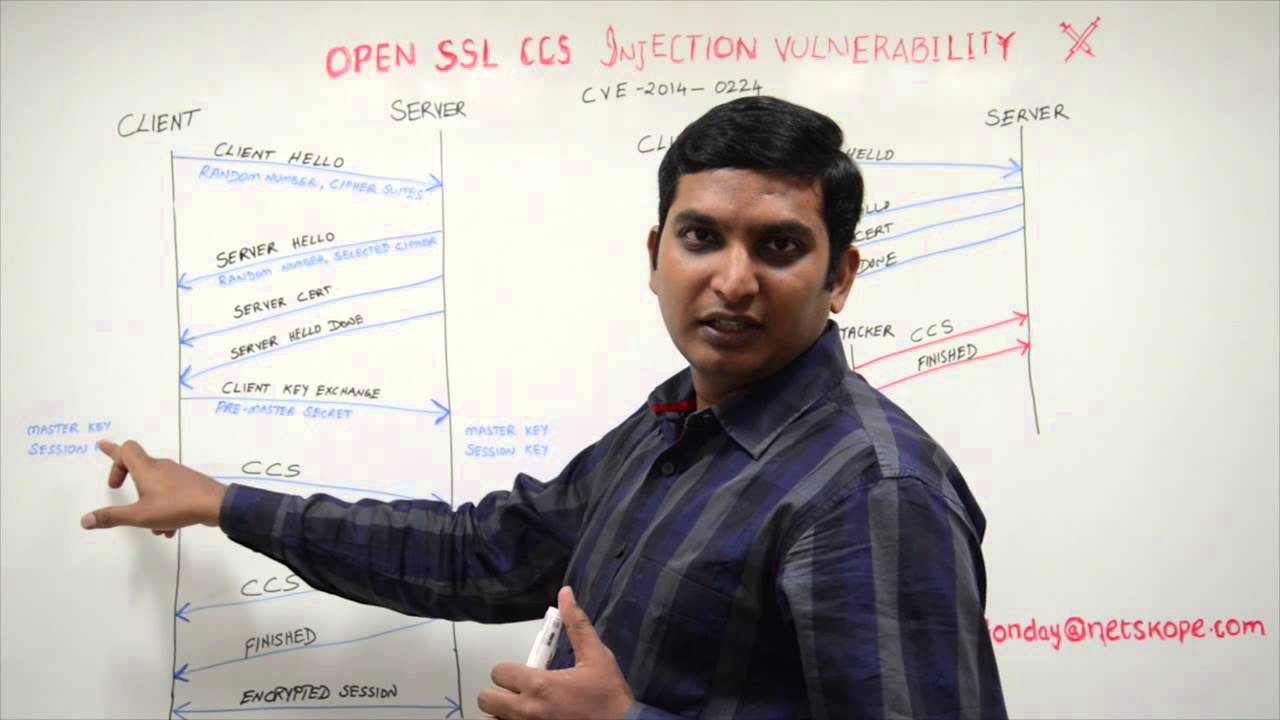

حمله MITM CCS Injection در OpenSSL

ارسال شده توسط tamadonEH در پ., 07/23/2015 - 03:52سلام

OpenSSL MITM CCS injection attack (CVE-2014-0224)

در چند سال گذشته، تعدادی مشکل امنیتی جدی در کتابخانه های مختلف رمزنگاری کشف شدند. اگرچه تعداد کمی از آنها قبل از اینکه به طور عمومی اعلام و پچ امنیتی آنها ارائه شوند، اکسپلوییت شده اند، مشکلات مهم همچون Heartbleed محققان، کاربران و توسعه دهندگان را به هر چه جدیتر پاک نگه داشتن کد این محصولات وا داشتند.

در میان این مشکلات که در نسخه 1.0.1 پروژه OpenSSL رفع شدند، یکی از مهم ترین آنها که صحبت زیادی از آن می شود، یعنی حمله (Man-in-the-middle" (MITM" که توسط CVE-2014-0224 مستندسازی شده است، روی پروتکل های لایه سوکت امن (SSL) و امنیت لایه انتقال (TLS) تاثیر می گذارد.

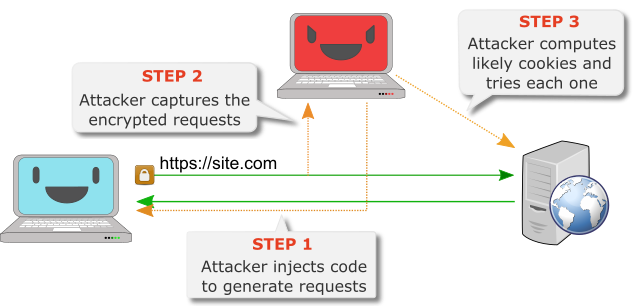

معرفی روش جدید کرک رمزنگاری RC4 در WPA-TKIP و TLS

ارسال شده توسط tamadonEH در جمعه, 07/17/2015 - 04:22سلام

How to Crack RC4 Encryption in WPA-TKIP and TLS

اخیرا روش جدیدی از کرک RC4 به وجود اومده که هم سریعتر و هم کاربردیتره.

رمزنگار به روش قدیمی RC4 (مخفف Rivest Cipher 4) هنوز هم به عنوان پراستفادهترین روش رمزنگاری در بسیاری از پروتکلهای محبوب مورد استفاده قرار میگیره:

- SSL (Secure Socket Layer)

- TLS (Transport Layer Security)

- WEP (Wired Equivalent Privacy)

- WPA (Wi-Fi Protected Access)

- Microsoft’s RDP (Remote Desktop Protocol)

- BitTorrent

- ...

مشکلات موجود در این الگوریتم که طی چندین سال کشف و بعد هم وصله شده نشاندهندهی اینه که به زودی باید از صفحهی اینترنت (روزگار!) محو بشه. این در حالیه که در حال حاضر ۵۰٪ از کل ترافیک TLSـه موجود، از الگوریتم رمزنگاری RC4 استفاده میکنند.

اوج مشکل از اونجاییه که در روش کرک جدید، هکر در زمانی بسیار کمتر از اون چیزی که قبلا وجود داشت میتونه اطلاعات رمزنگاریشده رو بهدست بیاره.

از فاصله ۴ کیلومتری به شبکههای WiFi وصل شوید

ارسال شده توسط tamadonEH در جمعه, 07/03/2015 - 10:14سلام

How to Anonymously Access Wi-Fi from 2.5 Miles Away Using This Incredible Device

گمنامی واقعی چیزیه که باعث میشه حتی از نظارتهای دولتی در امان باشید. حتی Tor و VPN هم یک روزی شکسته میشه و دیگه نمیتونه از حریم خصوصی افراد محافظت کنه. زمانی که آدرس IP شما کشف باشه بازی تمومه و بازی رو باختید!

هرچند که این روش جدید باعث از بینبردن رد افرادی نمیشه که به شبکههای وایرلس عمومی وصل میشن اما حداقل این امکان رو برای هکرها فراهم میکنه که از فاصلهی ۴ کیلومتری به این شبکهها وصل بشن.

اسم این دستگاه ProxyHamـه و به افراد اجازه میده از فاصلههای خیلیدور به شبکههای عمومی وصل بشن و این کار رو از طریق فرکانس پایین در امواج رادیویی انجام میده. این روش باعث میشه آژانسهای دولتی و جاسوسها به سختی بتونن منبع ترافیک داخلی رو پیدا کنند.

باید یاد بگیریم از هم سوءاستفاده کنیم

ارسال شده توسط tamadonEH در پ., 06/25/2015 - 11:10سلام

چند وقت بود در مورد زندگی نمینوشتم و واسه همین گفتم چه موضوعی بهتر از آموزش روابط اجتماعی!

آیا شما هم فکر میکنید که دنیا بر پایهی انسانیت، اخلاق، دوستی، احترام متقابل و... میچرخه؟! فکر نمیکنم کسی اینجوری فکر کنه!

اما اگر اینجوری فکر میکنید پیشنهادم اینه که یه صبح تا بعد از ظهر برید توی خیابون یه چرخی بزنید تا حساب کار دستتون بیاد.

قبلا در مطلب «وظیفه ای به اسم لطف کردن وجود نداره!!» گفتهبودم:

بعضی از ما، جامعه ای که در اون زندگی می کنیم رو دوست نداریم و برای خودمون یه جامعه ی بهتری تشکیل دادیم که با بودن در اون حالمون بهتر میشه. این جامعه هم کوچکتره و هم دیگه مشکلات جامعه ی بزرگ رو نداره. چون خودمون انتخابش می کنیم. بر اساس سلیقه هامون، مرام زندگی مون، دین مون، عواطف مون و...

الان نمیخوام حرف قبلیم رو رد کنم چون واقعا خودم هم قبولش دارم اما حرفم اینه که: دوست عزیز لطفا الکی توهم نزن! هر کسی که قرار نیست در جامعهی تو قرار بگیره...

Dom Based Cross Site Scripting یا XSS نوع سوم. نگاهی بر یک چشم انداز با چاشنی XSS از آمیت کلین

ارسال شده توسط tamadonEH در ش., 06/20/2015 - 06:44DOM Based Cross Site Scripting or XSS of the Third Kind

A look at an overlooked flavor of XSS by Amit Klein

مطلبی رو برای Hiva.ir ترجمه کردم که گفتم خوبه توی وبلاگ خودم هم منتشرش کنم.

بازارگرمی از تمدن:این مطلب یک مطلب عادی نیست و در XSS از نوع DOM به عنوان رفرنس محسوب میشه و خدا میدونه که تا حالا چندصدبار یا حتی چند هزار بار در مقالههای مختلف بهش ارجاع داده شده... و هر هکری که بخواد علمی کار کنه باید این رو بخونه.