آخرین پست های بخش آموزشی بلاگ

طراحی وب با پایتون و فریم ورک جنگو

...فصل سوم: آدرس دهی و URLها

فصل چهارم: فرم

فصل پنجم: اعتبارسنجی

بخش ششم: Django ORM

بخش هفتم: Class-Based Views

آموزش هک و امنیت

در حال راه اندازی...

اجرای دستور از راه دور در تمام نسخههای جوملا ۱.۵ تا ۳.۴.۴

سلام

Critical 0-day Remote Command Execution Vulnerability in Joomla; CVE-2015-8562

من چارچوب کلی این مطلب رو از وبلاگ sucuri برداشتم و بعضی چیزها رو بهش اضافه کردم اما قبل از خوندنش بدونید که نحوهی اکسپلویت این باگ به صورت عمومی پخش شده و واقعا وحشتناکه! با توجه به گستردگی استفاده از جوملا در ایران به نظرم اتفاقات خیلی بدی قراره بیفته

تیم امنیتی جوملا نسخهی جدیدی از جوملا رو ارائه دادند که یک باگ سطح بالا رو وصله میکنه. این رخنه به هکر اجازه میده تا از راه دور دستورات خودش رو در سایت شما اجرا کنه و تمام نسخههای ۱.۵ تا ۳.۴ نسبت به این قضیه آسیبپذیرند.

این آسیبپذیری بسیار جدیه و به راحتی قابل اکسپلویت کردنه و از اون روی سایتهای زیادی استفاده شده...

استفاده از اکسپلویت روز-صفرم

چیزی که باعث نگرانی شدیده اینه که حداقل دو روز قبل از اینکه جوملا، نسخهی وصلهشده رو ارائه بده هکرها به صورت گسترده از این باگ استفاده کردند. تکرار میکنم: دو روز قبل از وصلهی جوملا این اکسپلویت به عنوان «روز-صفرم» مورد استفاده قرار گرفته...

ما اولین سایتی که هدف این حمله قرار گرفته بود رو در ۲۱ آذر ۹۴ (۱۲ دسامبر) پیدا کردیم:

2015 Dec 12 16:49:07 clienyhidden.access.log

Src IP: 74.3.170.33 / CAN / Alberta

74.3.170.33 – – [12/Dec/2015:16:49:40 -0500] “GET /contact/ HTTP/1.1″ 403 5322 “http://google.com/” “}__test|O:21:\x22JDatabaseDriverMysqli\x22:3: ..

{s:2:\x22fc\x22;O:17:\x22JSimplepieFactory\x22:0: .. {}s:21:\x22\x5C0\x5C0\x5C0disconnectHandlers\x22;a:1:{i:0;a:2:{i:0;O:9:\x22SimplePie\x22:5:..

{s:8:\x22sanitize\x22;O:20:\x22JDatabaseDriverMysql\x22:0:{}s:8:\x22feed_url\x22;s:60:..

البته برای جلوگیری از سوء استفاده، مقدار payload رو تغییر دادیم اما هکرها با تزریق object در مقدار user agent میتونند از راه دور کنترل کامل سایت شما رو به دست بگیرند....

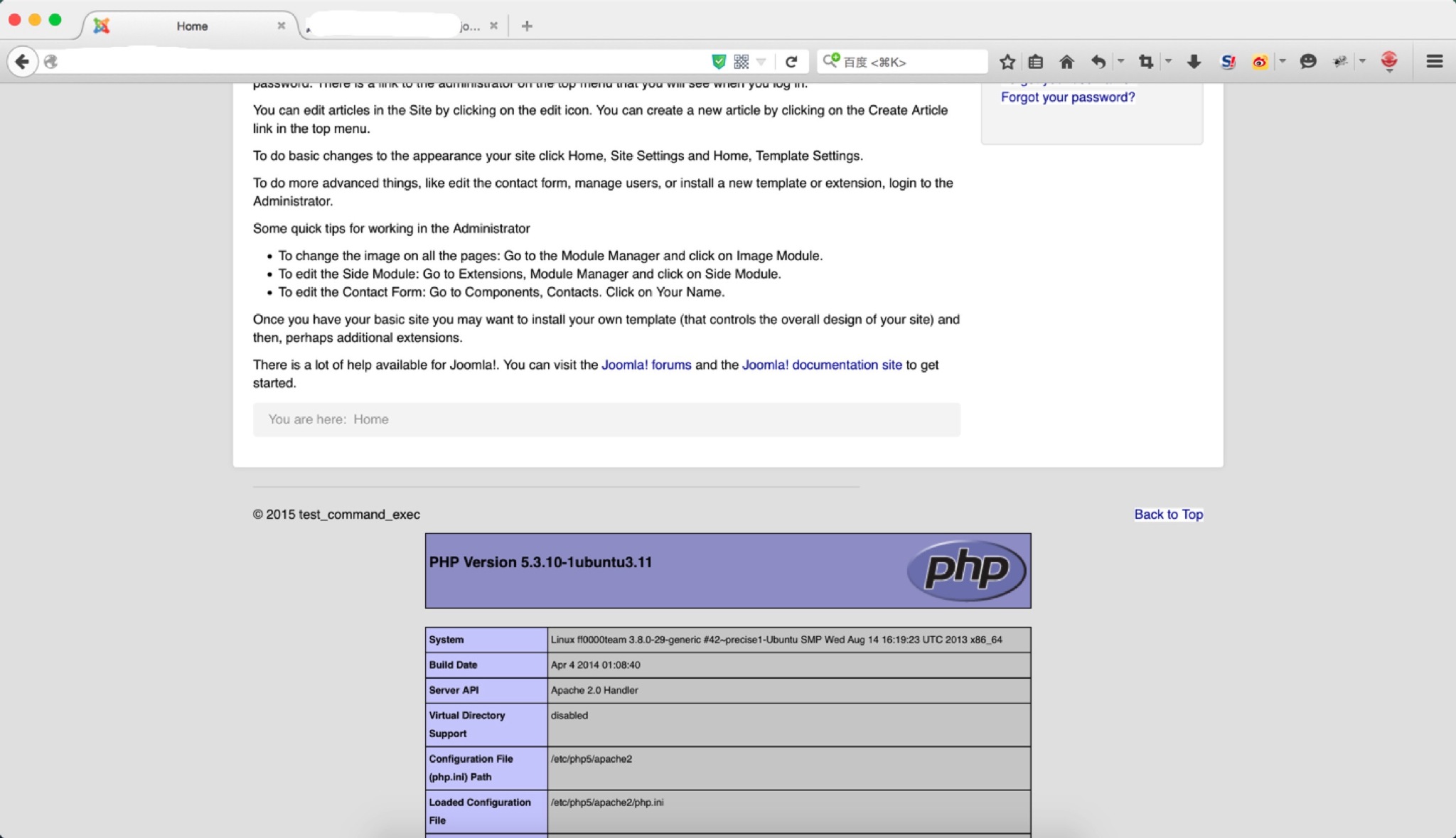

عکس زیر نمونهای از اجرای کد در سایت آسیبپذیره:

مواظب سایتتون باشید

اگر شما هم کاربر جوملایید فایل مربوط به لاگها رو چک کنید و ببینید که آیا از آدرسهای 146.0.72.83 یا 74.3.170.33 یا 194.28.174.106 درخواستی به سایتتون ارسال شده یا نه؟ اولین حملات از طریق آیپیها شکل گرفته. علاوه بر این پیشنهاد میدم که در فایل لاگ مقادیر «JDatabaseDriverMysqli» یا «:O» رو در User Agent جستجو کنید.

اگر متوجه شدید سایتتون هک شده باید وارد فاز «دفع حملات» بشین... نمونهای از این فاز و مراحل مربوط به اون رو در مطلب «من، دروپال و توهم هک شدن!» نوشتم...

در هر صورت همین الان سایتتون رو آپدیت کنید و اگر وقت ندارید کمترین کاری که میتونید کنید اینه که همین الان سایتتون رو از دسترس خارج کنید...

اگر به هر دلیلی نمیتونید سایتتون رو آپدیت کنید حداقل میتونید از وصلهی ارائهشده برای نسخههای مختلف استفاده کنید... هرچند که بروزرسانی به نسخهی ۳.۴.۶، بهترین راهحله...