آخرین پست های بخش آموزشی بلاگ

طراحی وب با پایتون و فریم ورک جنگو

...فصل سوم: آدرس دهی و URLها

فصل چهارم: فرم

فصل پنجم: اعتبارسنجی

بخش ششم: Django ORM

بخش هفتم: Class-Based Views

آموزش هک و امنیت

در حال راه اندازی...

دیکشنری و فرهنگ لغت و اصطلاحات تخصصی هکینگ

ارسال شده توسط tamadonEH در پ., 02/09/2017 - 12:45سلام

بالاخره کاری که مدتها در فکرم بود رو انجام دادم و برای اولین بار لغتنامهای از اصطلاحات هکینگ رو به صورت اختصاصی در وبلاگ منتشر کردم.

این اصطلاحات مواردی بوده که به مرور زمان یادداشت کردم و ممکنه بعضی از ترجمهها اشکال داشته باشه.

خواهشی که ازت دارم اینه که اولا اگر موردی نیاز به اصلاح داشت بهم بگی و اگر کلمهی جدیدی رو دیدی که توی این لیست نبود، بهم ایمیل کنی تا به مرور زمان و به کمک هم یک دیکشنری تخصصی در زمینهی هک رو بنویسیم!!

فعلا این دیکشنری ۱۱۲ لغت داره...

یک توصیه امنیتی ساده در خرید اینترنتی

ارسال شده توسط tamadonEH در ش., 01/28/2017 - 09:33سلام

اینکه کسی نخواد خرید اینترنتی کنه که در عمل غیرممکنه. همیشه هم که نمیشه از منزل (که مثلا سیستم عامل لینوکس داری و «شاید» امن باشه) خرید کنی.

ممکنه یهویی یه کاری پیش بیاد که بخوای از کافی نت خرید کنی یا برای ثبتنام دانشگاه مجبور شی از ویندوز استفاده کنی یا هر چیز دیگهای...

مصاحبه با یک هکر- Anonrising freesec

ارسال شده توسط tamadonEH در جمعه, 01/27/2017 - 08:39سلام

سایت Security Affairs با هکر کلاه سفیدی به نام Anonrising freesec مصاحبه کرده که بخشی از اون رو در ادامه میبینید. این مصاحبه به صورت بسیار شفاف و ساده بوده و از جنبههای سینمایی و هالیودیِ هکینگ به دوره. به همین دلیل برای کسانی که دنبال آشنایی با هکرها در دنیای واقعیاند، خوندن این مصاحبه رو پیشنهاد میکنم.

کی میشه یک نفر هم با تمدن مصاحبه کنه؟!!

پیشزمینههای فنی و زمان شروع به هکینگ:

هک رو از سال ۲۰۱۲ شروع کردم. در اون زمان علم زیادی نداشتم و صرفاً با کامپیوترها و شبکهها ور میرفتم. قسمت اصلی از دانشم مربوط به تکنیکها و زبانهای برنامهنویسی مانند پرل، PHP و پایتون میشه که هر روز تمرین میکردم و مهارتم بیشتر میشد.

دستهی بعدی مربوط به آشنایی با آسیبپذیریها و اکسپلوییتهای عمومی مثل SQL Injection، RFI و XSS میشد که در ادامه با سایر روشها هم آشنا شدم. البته مهارت زیادی هم در خصوص روشهای DDoS و DoS در لایهی 3/7 دارم.

احساس واقعی ز مکان و زمان جداست...

ارسال شده توسط tamadonEH در ی., 09/25/2016 - 12:41سلام! سلامی بعد از مدت زمانی طولانی...

خیلی وقت پیش در مطلب «دل عاشق به پیغامی بسازد» نوشته بودم که حتما شما هم دوستایی دارید که خیلی وقته همدیگر رو ندیدید و وقتی به هم میرسید بهم میگین که :«یاد قدیما بخیر که همهش با هم بودیم اما الان سالی یکبار هم به زور همدیگرو میبینیم و...»

این مطلب رو هم میخوام با همین مقدمه ادامه بدم. حتما تو هم آدمهایی رو در اطرافت سراغ داری که از جنس معرفتاند و خالصاند. چند وقته اونها رو ندیدی؟ چند وقته بهشون تلفن یا ایمیل نزدی؟ چند وقته حتی از حال هم با خبر نیستید؟

آیا اینها باعث میشه که از ارزش طرف مقابلت که ممکنه استادت، رفیقت یا حتی فامیلت باشه چیزی کم بشه؟

پرکاربردترین پسوردها در هکهای مختلف ازجمله هک لینکدین

ارسال شده توسط tamadonEH در پ., 05/19/2016 - 13:52سلام

نمیدونم خبر دارید یا نه ولی شبکه اجتماعی لینکداین این هفته هک شد و هکرها مشخصات کاربری ۱۱۷ میلیون نفر رو افشاء کردند. این سایت خیلی وقت پیش هک شده بود ولی به تازگی خبر هکش منتشر و عمومی شده. ضمنا هکرها شروع کردند به فروش یوزرنیم و پسوردها... اگر پول دارید و فکر میکنید به دردتون میخوره بیکار نشینید!

در مورد هک لینکدین باید گفت که برای نگهداری پسوردها از هش SHA1 استفاده شده اما چون salt نداره پسوردهای عمومی و ساده کرک میشن

و اینکه این ماجرا به هک سال ۲۰۱۲ میلادی برمیگرده و در حال حاضر لینکدین جزو امنترین سرویسدهندههای تحت وبـه.

قیمت فروش لیست ۱۱۷ میلیون حساب کاربر هکشدهی لینکدین در بازار سیاه معادل ۵ بیتکوین (حدود ۷.۵ میلیون تومان) هستش...

گروه Ehacking تمام پسوردهایی که تا الان منتشر شدند رو به علاوه پسوردهای لینکداین مورد بررسی قرار داده و ۴۹ مورد از پراستفادهترین پسوردها را به شکل زیر لیست کرده؛ ضمنا برای اینکه بدونید یک پسورد قوی چه ویژگیهایی داره میتونید به مطلب «ویژگی های یک پسورد خوب و قوی» سربزنید.

| Rank | Password | Frequency |

|---|---|---|

| 1 | 123456 | 753,305 |

| ... | ... | ... |

آب حیات۵: چشمههای زلال

ارسال شده توسط tamadonEH در ی., 04/17/2016 - 16:21سلام

این نوشته ادامهی مطلب «آب حیات۴: امید»ـه.

خیلی تشنهم شده... منظورم از خیلی اینه که حتی برداشتن یه قدم دیگه هم با کلی سخته همراهه اما آیا این تشنگی دلیل این میشه که از چشمههای وسط راه بنوشم؟!

درسته که آب چشمهها از آب چاهی که درون شهر بود خیلی زلالتر و شفافتر و بهتره و اصلا قابل مقایسه نیست اما اگر قرار باشه این چشمههای زلال رو با آب حیات مقایسه کنم باید بگم که :«میان ماه من تا ماه گردون تفاوت از زمین تا آسمان است»

نه تنها برای رسیدن به چشمههای زلالی که در وسط راهند نباید از جادهی اصلی فاصله بگیرم بلکه حتی نباید به این موضوع فکر کنم... چرا؟! چون خطر همیشه در کمینه...

آب حیات۴: امید

ارسال شده توسط tamadonEH در ش., 04/09/2016 - 11:14سلام

این نوشته ادامهی مطلب «آب حیات۳: خداحافظی»ـه.

الان چند ماهی میشه که راهی این سفر شدم. راه سخته. شبهاش سختتره... وقتی هیچ نوری وجود نداره که راه رو برات روشن کنه و بهت امید بده نا امید میشی. وقتی کسی همسفرت نیست و موبایل هم آنتن نمیده که حتی به مقدار کم از کسی باخبر بشی غصهی تنهایی رو میخوری. از شب میترسی و در یک جمله: کم میاری... بهترین امیدی که برای ادامهی راه داری حرفی بود که گفت:

به روز واقعه تابوت ما ز سرو کنید که مردهایم ز داغ بلندبالایی

اینجوری حتی اگر وسط راه تلف بشی و بمیری هم...

...اینجوری میشه که به مرگ، امید میبندی! پس خیلی هم غیرمنطقی نیست.

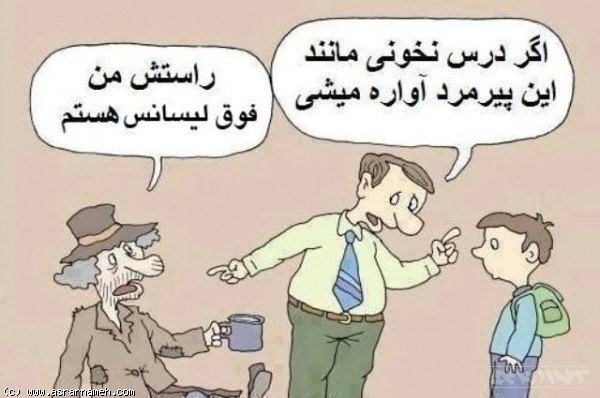

دانش یا ثروت

ارسال شده توسط tamadonEH در د., 03/28/2016 - 08:49سلام

از خودم راضیام. مثل انسانهای متکبر! این حسیه که وقتی چیزی رو به صورت خودخوان و بدون معلم یاد میگیرم پیش خودم دارم...

میمونه بحث پول. بحث پول بهتر است یا ثروت؟ منظورم دانش بود

مطمئنا پول بهتره ولی دانش آدم رو تسکین میده. پول قدرت خارجی میآره و دانش قدرت درون.

آدمهای فقط پولدار از درون تهیاند و آدمهای اهل دانش بدون پول زندگیشون داغونه.

ارزیابی مهارت خود در هکینگ به صورت قانونی و عملی

ارسال شده توسط tamadonEH در ش., 03/26/2016 - 10:42سلام

امیدوارم سال نوت مبارک باشه و در این سال کلی خوشی داشتهباشی...

یکی از خوانندههای عزیز (البته منظورم readerـه و نه singer؛ هرچند ممکنه جفتش هم باشه. من از کجا باید بدونم آخه؟) در خصوص حملهی XSS در مستندات اواسپ و مثالهای اون، سوال پرسید و اینکه چجوری میشه این حملات رو پیادهسازی کرد.

البته فکر میکنم منظور این دوست عزیزمون این بود که من بهش تارگت معرفی کنم  اما من به جاش فکر دیگهای به ذهنم رسید که هم مشکل ایشون حل بشه و هم کار غیرقانونی نکرده باشیم و همچنان به راه Ethical Hacking ادامه بدیم البته مثلا!

اما من به جاش فکر دیگهای به ذهنم رسید که هم مشکل ایشون حل بشه و هم کار غیرقانونی نکرده باشیم و همچنان به راه Ethical Hacking ادامه بدیم البته مثلا!

خوب من میخوام به این سوال به صورت کلیتر پاسخ بدم. از اینجا به بعد سعی میکنم دیگه حاشیه رو کم کنم. سوال اینه که:

من چجوری میتونم به صورت قانونی و عملی دانش خودم در هکینگ رو امتحان کنم؟

وقتی سگها آدم میشوند [تعجب نکنید]

ارسال شده توسط tamadonEH در جمعه, 03/04/2016 - 03:53بعد از مدتها سلام

امروز بعد از حدود ۳ ماه اومدم کوه. دیشب کلی لباس گرم برداشتم چون قرار بود زمستون باشه! اسمش رووشه دیگه؟! اما یا من اشتباه اومدم یا زمستون داره ادای اواخر بهار رو در میاره!! آخه چرا اینجا زمین خشکه؟! نمیگم چرا روی «کوه» شمال تهران برف نیست؛ اون که طلبش... حداقل میتونست خاک کمی خیس باشه یا شاخههای درختها تر باشه تا دل من هم...

حالا به این موضوع کاری ندارم. چند دقیقه پیش یه صحنهای دیدم که خیلی برام آشنا بود و در یک لحظه من رو یاد آدمها(!) انداخت. بعدش یاد جملاتی افتادم که بعضی از رفتارهای بد آدمها رو با سگ مقایسه میکنه ولی این اتفاق اینقدر توی جامعه زیاد شده که رفتار سگها با هم دیگه برام خیلی تکراری بود. البته بازیگرای قبلی همه آدم بودند. همینجوری بریم جلو تا ببینیم نسل بشر به کدوم سمت میره...